| gibt einen (bei Angabe eines Ziels), ansonsten alle Einträge der Routingtabelle aus | |

| add | Hinzufügen einer statischen Route (Angabe des Ziels ist notwendig) |

| delete | Löscht eine Route in der Routingtabelle (Angabe des Ziels ist notwendig) |

| change | Ändert einen Eintrag in der Routingtabelle (Angabe des Ziels ist notwendig) |

| Ziel | Netzwerkmaske | Gateway/Next Hop | Schnittstelle | Metrik | Bedeutung |

| 0.0.0.0 | 0.0.0.0 | 192.168.178.1 | 192.168.178.78 | 25 | Pakete ohne expliziten Eintrag werden an 192.168.178.1 über das Interface mit der IP 192.168.178.78 gesendet (Default Route) |

| 127.0.0.0 | 255.0.0.0 | - | 127.0.0.1 | 331 | Pakete an das Loopback-Netz werden über das Interface mit der IP 127.0.0.1 gesendet |

| 127.0.0.1 | 255.255.255.255 | - | 127.0.0.1 | 331 | Pakete an die Loopback-Adresse 127.0.0.1 werden über das Interface mit der IP 127.0.0.1 gesendet |

| 127.255.255.255 | 255.255.255.255 | - | 127.0.0.1 | 331 | Pakete an die Broadcast-Adresse des Loopback-Netzes werden über das Interface mit der IP 127.0.0.1 gesendet (directed broadcast) |

| 192.168.178.0 | 255.255.255.0 | - | 192.168.178.78 | 281 | Pakete an das Netz 192.168.178.X werden über das Interface mit der IP 192.168.178.78 gesendet |

| 192.168.178.78 | 255.255.255.255 | - | 127.0.0.1 | 281 | Pakete an die eigene IP 192.168.178.78 werden über das Interface mit der IP 127.0.0.1 gesendet |

| 192.168.178.255 | 255.255.255.255 | - | 192.168.178.78 | 281 | Pakete an die Broadcast-Adresse des Netzes 192.168.178.X werden über das Interface mit der IP 192.168.178.78 gesendet |

| 224.0.0.0 | 240.0.0.0 | - | 127.0.0.1 | 331 | Pakete an das Multicast-Netz werden über das Interface mit der IP 127.0.0.1 gesendet |

| 224.0.0.0 | 240.0.0.0 | - | 192.168.178.78 | 281 | Pakete an das Multicast-Netz werden bevorzugt (Metrik 281 vs 331) über das Interface mit der IP 192.168.178.78 gesendet |

| 255.255.255.255 | 255.255.255.255 | - | 127.0.0.1 | 331 | Pakete an die Limited Broadcast IP werden über das Interface mit der IP 127.0.0.1 gesendet |

| 255.255.255.255 | 255.255.255.255 | - | 192.168.178.78 | 281 | Pakete an die Limited Broadcast IP werden bevorzugt (Metrik 281 vs 331) über das Interface mit der IP 192.168.178.78 gesendet |

VPN bedeutet Virtuelles Privates Netzwerk (aus dem Englischen „Virtual Private Network“). Eine VPN-Verbindung bietet die Möglichkeit, von außen auf ein bestehendes Netzwerk zuzugreifen. Dabei kann es sich um ein Unternehmens- aber auch um ein privates Netzwerk handeln.

Grundsätzlich gibt es drei Arten von VPNs, die in verschiedenen Szenarien zum Einsatz kommen. ##### End-to-End-VPN Bei einem End-to-End-VPN werden zwei Clients miteinander verbunden. Dabei befindet sich ein Client innerhalb eines Netzwerks, der andere hingegen außerhalb. Diese Art von VPN ermöglicht beispielsweise den direkten Zugang zu einem Server im Netzwerk. Um einen solchen VPN-Tunnel herzustellen, ist jedoch auf beiden Clients eine VPN-Software erforderlich. Die Verbindung wird allerdings nicht direkt hergestellt. Stattdessen geht man den Umweg über ein Gateway, mit dem sich beide Clients verbinden. Das Gateway sorgt dann dafür, dass die zwei aufgebauten Verbindungen zusammengeschaltet werden und eine direkte Kommunikation erfolgen kann. ##### End-to-Site-VPN Über ein End-to-Site-VPN wird ein einzelner Client außerhalb eines Netzwerkes mit einem Unternehmensnetzwerk verbunden. Auch hier bedient man sich wiederum der öffentlichen Internetverbindung, um sich in das Unternehmensnetzwerk einzuwählen. Verwendet wird diese Art von VPN beispielsweise für Heimarbeiter oder mobile Außendienstmitarbeiter, die sich von zuhause oder vom Kundentermin aus per Remote Access mit dem Unternehmensnetzwerk verbinden. Sie können es dann so nutzen als würden sie gerade im Betrieb sitzen. ##### Site-to-Site-VPN Bei einem Site-to-Site-VPN werden mehrere lokale Netzwerke zusammengeschlossen. Im Gegensatz zur herkömmlichen Standleitung, die eine physikalische Verbindung zwischen den zwei Netzwerken herstellt, wird beim Site-to-Site-VPN eine Internetverbindung herangezogen. Dadurch können die hohen Kosten eingespart werden, die eine Standleitung mit sich bringt. Auf diese Weise können beispielsweise die lokalen Netzwerke eines Unternehmens mit mehreren Filialen oder Betrieben miteinander kommunizieren. ##### MPLS-VPN Es handelt sich um ein in sich geschlossenes, privates IP-Netz, das vom Anbieter zur Verfügung gestellt und komplett gemanagt wird. MPLS (Multiprotocol Label Switching) ist eine Kombination von Switching und Routing. Bei MPLS ist der Transportweg von Datenpaketen im Unterschied zur „normalen“ Internet-Übertragung vorgegeben. Es handelt sich somit um eine Lösung, die die verbindungsorientierte Übertragung von Datenpaketen in einem eigentlich verbindungslosen Netz ermöglicht. So werden unnötige Umwege oder falsche Paketreihenfolgen bei der Datenübertragung beispielsweise zwischen Unternehmensstandorten verhindert. Auf diese Weise entstehen vordefinierte Pfade, da Pakete mit dem gleichen Label immer den gleichen Weg nehmen. **Vor- und Nachteile eines MPLS-VPN:**| + Stabile Qualität | – Höhere Kosten |

| + Gesicherte Bandbreite | – Weniger Flexibilität |

| + Geringer betrieblicher Aufwand |

IT-Sicherheit reicht vom Schutz einzelner Dateien bis hin zur Absicherung von Rechenzentren und Cloud-Diensten. IT-Security gehört zu jeder Planung und Maßnahme in der IT und ist grundlegend für die Compliance im Unternehmen.

Unter IT-Sicherheit versteht man alle Planungen, Maßnahmen und Kontrollen, die dem Schutz der IT dienen. Der Schutz der IT hat drei klassische Ziele: **Die Vertraulichkeit der Informationen, die Integrität der Informationen und Systeme und die Verfügbarkeit der Informationen und Systeme**. Der Schutz der IT-Systeme vor Ausfall und die notwendige Belastbarkeit der IT-Systeme ist grundlegend für die Aufrechterhaltung des Geschäftsbetriebs, für die „Business Continuity“. Im Gegensatz zur Datensicherheit geht es in der IT-Sicherheit nicht nur um personenbezogene Daten, für die der rechtlich geforderte Datenschutz Sicherheitsmaßnahmen verlangt. Es geht vielmehr um alle Arten von Informationen, die es zu schützen gilt. ##### Informationssicherheit In der Informationssicherheit geht es allgemein um den Schutz von Informationen. Diese können auch in nicht-technischen Systemen vorliegen, zum Beispiel auf Papier. Die Schutzziele der Informationssicherheit bestehen darin, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen sicherzustellen. In Deutschland gilt der IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) als Leitlinie für die Informationssicherheit. Im Anhang A der **ISO 27001** gibt es eine Liste von 114 Sicherheitsmaßnahmen zur Überprüfung des Sicherheitsniveaus in Unternehmen, sogenannte Controls. Zum Schutz des geistigen Eigentums können wir diese hier nicht einfach auflisten. Die 14 Abschnitte des Anhang A mit kurzer Erklärung: - **A.5 Informationssicherheitspolitik** – Kontrollen, wie die Politik geschrieben und überprüft ist - **A.6 Organisation der Informationssicherheit** – Kontrollen, wie die Verantwortlichkeiten zugewiesen sind, enthält auch die Kontrollen für Mobilgeräte und Telearbeit - **A.7 Personalsicherheit** – Kontrollen vor, während und nach der Anstellung - **A.8 Asset Management** – Kontrollen in Bezug auf das Asset-Verzeichnis und akzeptable Nutzung sowie auch für Informationsklassifizierung und Medien-Handhabung - **A.9 Zugriffskontrolle** – Kontrollen für die Zugriffskontrollen-Richtlinie, die Benutzerzugriffsverwaltung, System- und Applikations-Zugriffskontrolle sowie Anwenderverantwortlichkeiten - **A.10 Kryptografie** – Kontrollen in Bezug auf Verschlüsselung und Schlüsselverwaltung - **A.11 Physische und Umgebungssicherheit** – Kontrollen, die Sicherheitsbereiche, Zutrittskontrollen, Schutz gegen Bedrohungen, Gerätesicherheit, sichere Entsorgung, Clear Desk- und Clear Screen-Richtlinie usw. definieren - **A.12 Betriebssicherheit** – eine Menge an Kontrollen im Zusammenhang mit dem Management der IT-Produktion: Change Management, Capacity Management, Malware, Backup, Protokollierung, Überwachung, Installation, Schwachstellen usw. - **A.13 Kommunikationssicherheit** – Kontrollen in Bezug auf Netzwerksicherheit, Segregation, Netzwerk-Services, Informationstransfer, Nachrichtenübermittlung etc. - **A.14 Systemerwerb, Entwicklung und Wartung** – Kontrollen, die Sicherheitsanforderungen und die Sicherheit in Entwicklungs- und Support-Prozessen definieren - **A.15 Lieferantenbeziehungen** – Kontrollen, was in Vereinbarungen zu inkludieren ist und wie die Lieferanten zu überwachen sind - **A.16 Informationssicherheits-Störfallmanagement** – Kontrollen für die Meldung von Vorfällen und Gebrechen, welche die Verantwortlichkeiten, Sofortmaßnahmen und Sammlung von Beweisen definieren - **A.17 Informationssicherheitsaspekte des betrieblichen Kontinuitätsmanagements** – Kontrollen, welche die Planung von Betriebskontinuität, Verfahren, Verifizierung und Überprüfung sowie der IT-Redundanz verlangen - **A.18 Compliance/Konformität** – Kontrollen, welche die Identifizierung anwendbarer Gesetze und Bestimmungen, des Schutzes geistigen Eigentums, des Schutzes persönlicher Daten und die Überprüfung der Informationssicherheit verlangen ##### Datensicherheit Datensicherheit hat **das Ziel, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten sicherzustellen**. Im Unterschied zum Datenschutz beschränkt sie sich nicht auf personenbezogene Daten, sondern erstreckt sich auf alle Daten. **Vertraulichkeit** bedeutet, dass nur befugte Personen auf die Daten zugreifen können. **Integrität** heißt: Die Daten wurden nicht manipuliert oder beschädigt. Die **Verfügbarkeit** bezieht sich darauf, dass Daten verwendet werden können, wenn man sie benötigt. Um Datensicherheit zu etablieren, sind verschiedene technische und organisatorische Maßnahmen nötig, zum Beispiel Zugriffskontrollen, Kryptografie oder redundante Speichersysteme. Um Datensicherheit zu etablieren, sind verschiedene technische und organisatorische Maßnahmen nötig, zum Beispiel **Zugriffskontrollen**, **Kryptografie** oder **redundante Speichersysteme**. ##### Information Security Management System (ISMS) Ein Informationssicherheits-Management-System, auf Englisch „Information Security Management System (ISMS)“, ist kein technisches System, sondern **definiert Regeln und Methoden, um die Informationssicherheit zu gewährleisten, zu überprüfen und kontinuierlich zu verbessern**. Das umfasst unter anderem die Ermittlung und Bewertung von Risiken, die Festlegung von Sicherheitszielen sowie eine klare Definition und Dokumentation von Verantwortlichkeiten, Kommunikationswegen und Abläufen. ##### Cyber-Resilienz Unter Cyber-Resilienz versteht man die Fähigkeit eines Unternehmens oder einer Organisation, ihre **Geschäftsprozesse trotz widriger Cyber-Umstände aufrechtzuerhalten**. Das können Cyber-Angriffe sein, aber auch unbeabsichtigte Hindernisse wie ein fehlgeschlagenes Software-Update oder menschliches Versagen. Cyber-Resilienz ist ein umfassendes Konzept, das über die IT-Sicherheit hinausgeht. Es vereint die Bereiche Informationssicherheit, Business-Kontinuität und organisatorische Resilienz. Um einen Zustand der Cyber-Resilienz zu erreichen, ist es wichtig, Schwachstellen frühzeitig zu erkennen, sie wirtschaftlich zu priorisieren und zu beseitigen. ##### Authentisierung, Authentifizierung und Autorisierung Die **Authentisierung** stellt den Nachweis einer Person dar, dass sie tatsächlich diejenige Person ist, die sie vorgibt zu sein. Eine Person legt also Nachweise vor, die ihre Identität bestätigen sollen. Die **Authentifizierung** stellt eine Prüfung der behaupteten Authentisierung dar. Bei der Authentifizierung ist nun der Prüfer an der Reihe. Er überprüft die Angaben auf ihre Echtheit. Zeitlich betrachtet findet eine „Authentifizierung“ also nach einer „Authentisierung“ statt. Die **Autorisierung** ist die Einräumung von speziellen Rechten. War die Identifizierung einer Person erfolgreich, heißt es noch nicht automatisch, dass diese Person bereitgestellte Dienste und Leistungen nutzen darf. Darüber entscheidet die Autorisierung. ##### Schutzbedarfsstufen| **normal** | **hoch** | **sehr hoch** |

|---|---|---|

| Die Schadensauswirkungen sind begrenzt und überschaubar. | Die Schadensauswirkungen können beträchtlich sein. | Die Schadensauswirkungen können ein existenziell bedrohliches, katastrophales Ausmaß erreichen. |

| **Bezeichnung** | **Funktionsweise** | **Speicherbedarf** | **Geschwindigkeit** | **Schutz** |

| Full Backup | Hierbei werden immer alle Daten gesichert, egal ob sie sich verändert haben oder nicht. Da einfach der komplette Datenbestand kopiert wird, handelt es sich hierbei um ein nicht sonderlich komplexes Backup. | Ist bei dieser Variante sehr hoch. | Sehr langsam, da immer alle Daten aufs neue kopiert werden. | Hoher Schutzfaktor vor Datenverlust, da eine hohe Redundanz vorhanden ist. |

| Differenzielles Backup | Hierbei wird zunächst ein Full Backup zugrunde gelegt. Danach werden dann immer nur die Änderungen gespeichert. Sollte es mehrere solcher Backups geben, sind diese unabhängig voneinander. | Ist deutlich weniger als bei Full Backups. | Deutlich schneller als ein Full Backup. | Nicht ganz so gut wie bei einem Full Backup, da es hier zu Problemen kommen kann, wenn das Initialbackup beschädigt ist. |

| Inkrementelles Backup | Hierbei handelt es sich um viele kleine Backups, die immer wieder aufeinander aufbauen. Dieser „Kette“ liegt gewöhnlich ein Full Backup zugrunde. | Sehr gering. | Sehr schnell, da nur kleine Datenmengen. | Leider ist dieser hier sehr gering, da die Backups aufeinander aufbauen. Sollte eines in der Kette beschädigt sein, sind alle folgenden auch nicht zu gebrauchen. |

Eine universelle ideale Backupstrategie gibt es nicht. Jede Backupstrategie muss individuell aus den verschiedenen Backuparten und Backupsystemen zusammengestellt werden. Hierbei spielen Faktoren wie Sicherheit, Zeit, Wiederanlaufzeit, Speicherbedarf, Kosten oder auch die Internetgeschwindigkeit eine große Rolle. Des weiteren ist zu beachten, dass Raid kein Backup ist!

Eine Häufig angewendete Strategie ist die sogenannte 3-2-1 Regel. Hierbei werden von allen wichtigen Daten 3 Kopien angefertigt. Diese sollten auf mindestens 2 unterschiedlichen Speichermedien gemacht werden. Eines der drei Medien wird dann an einen anderen Ort gesendet, um ein Offsite Backup zu realisieren.

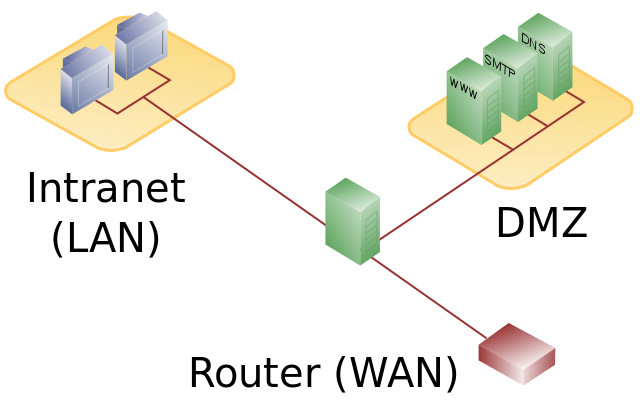

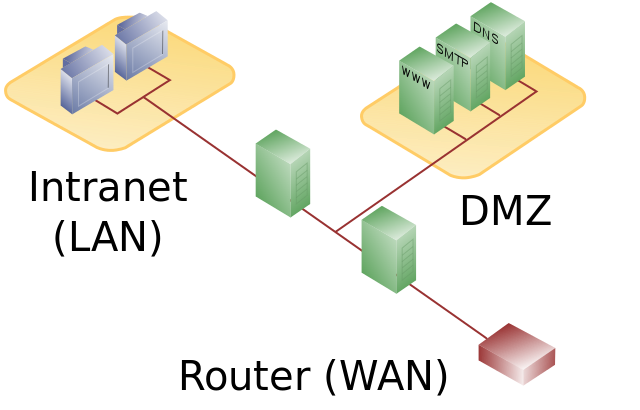

# DMZEine **demilitarisierte Zone** bezeichnet ein Computernetz mit sicherheitstechnisch kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server.

Die in der DMZ aufgestellten Systeme werden durch eine oder mehrere Firewalls gegen andere Netze (z. B. Internet, LAN) abgeschirmt. Durch diese Trennung kann der Zugriff auf öffentlich erreichbare Dienste gestattet und gleichzeitig das interne Netz (LAN) vor unberechtigten Zugriffen von außen geschützt werden. Der Sinn besteht darin, auf möglichst sicherer Basis Dienste des Rechnerverbundes sowohl dem WAN (Internet) als auch dem LAN (Intranet) zur Verfügung zu stellen. Ihre Schutzwirkung entfaltet eine DMZ durch die Isolation eines Systems gegenüber zwei oder mehr Netzen. - DMZ = Demilitarisierte Zone - Bezeichnung für ein Computernetzwerk mit kontrollierten Zugriffsmöglichkeiten auf die daran angeschlossenen Server - Abgrenzung gegenüber anderen Netzen mithilfe von Firewalls - Ermöglicht den Zugriff auf die gleichen Server sowohl aus dem Internet (WAN) als auch dem Intranet (LAN) - Verbindungsaufbau sollte immer aus dem internen Netz in die DMZ erfolgen und nicht umgekehrt| **DMZ mit einstufigem Firewall-Konzept** | **DMZ mit zweistufigem Firewall-Konzept** |

| [](https://doku.stnd.io/uploads/images/gallery/2022-08/wPo9y54WBNvx53or-640px-dmz-network-diagram-1-firewall-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/jpMweN8YAxOqNVCw-640px-dmz-network-diagram-2-firewall-svg.png) |

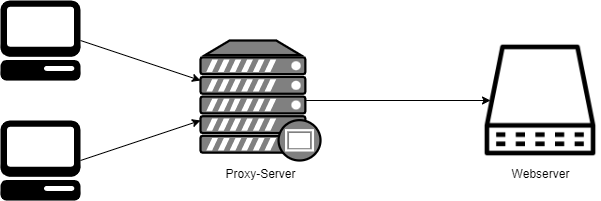

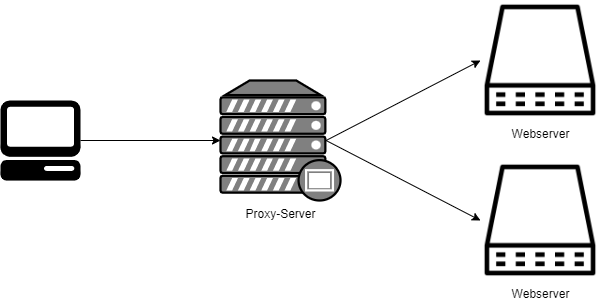

Proxy bedeutet Stellvertreter. Ein Proxy-Server tritt anstelle eines anderen Systems in Erscheinung. Ein Proxy kann allen Traffic oder nur bestimmten Traffic weiterleiten, z.B. nur HTTP/HTTPS-Traffic (Web-Proxy).

### Proxy-Server

Es ist auch möglich, Proxy-Server und Reverse Proxy-Server zu verketten. (kaskadierender Proxy)

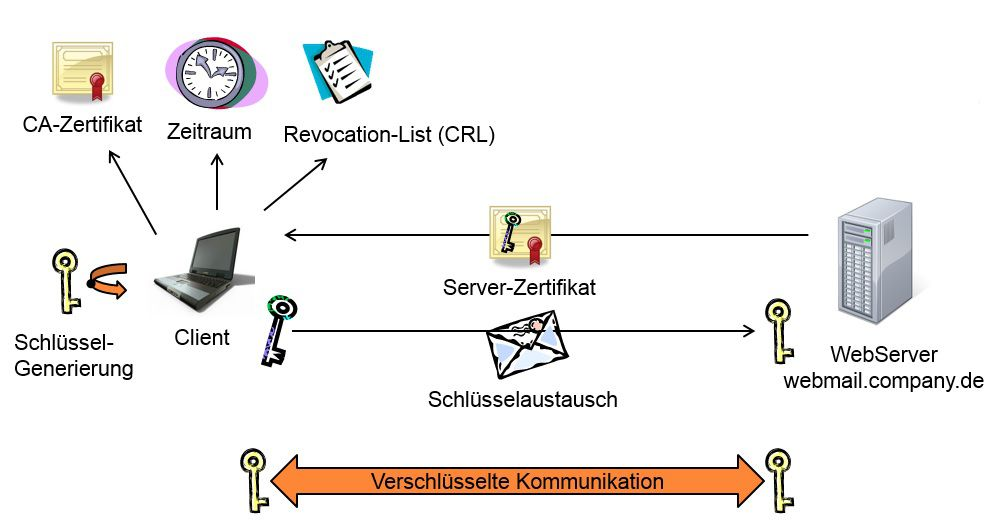

# Zertifikate ##### **Einsatzzweck** Zertifikate werden im Allgemeinen verwendet, um die Echtheit von Daten zu beweisen. Daten können hierbei E-Mails, Dokumente, Software / Updates, Webdaten oder gar ganze Verbindungen wie z. B. bei einem VPN sein. ##### **Funktionsweise** Damit Zertifikate funktionieren, sind in der Regel zwei Dinge notwendig. Zum einen wird eine Zertifizierungsstelle (Certification Authority oder auch CA) benötigt. Diese vergibt die Zertifikate und stellt sicher, dass derjenige der das Zertifikat beantragt auch der ist, der zu dem Zertifikat hinterlegt ist. Hierbei gibt es verschiedenste Stufen der Überprüfung, denn nicht jedes Zertifikat ist gleich vertrauenswürdig. Des Weiteren ist, um die Zertifikate überprüfen zu können, eine sogenannte Public Key Infrastruktur, kurz PKI notwendig. Sie vereinfacht den Austausch von Zertifikaten dahingehend, dass es ein Root Zertifikat gibt, dem vertraut wird. Alle Zertifikate, die mit diesem signiert wurden, können als vertrauenswürdig betrachtet werden, da bei der Signierung der Zertifikate die Ansprüche der Root CA zu erfüllen sind. Das gesamte System der Zertifikate basiert auf der asymmetrischen Verschlüsselung, wobei das Zertifikat immer nur den Public Key enthält. Der jeweilige Private Key bleibt bei den signierenden Parteien. Der Ablauf einer mit Zertifikaten signierten Verbindung ist folgender Grafik zu entnehmen. [](https://doku.stnd.io/uploads/images/gallery/2022-08/ARxRLJWTC8sfghZk-grafik.png) # Symmetrisch / Asymmetrische Leitungen ##### Upstream - Datenfluss vom Verbraucher zur Quelle - zum Upload zur Verfügung stehende Bandbreite - Anfragen, die von einem Client an einen Server gestellt werden ##### Downstream - Datenfluss von der Quelle zum Verbraucher - zum Download zur Verfügung stehende Bandbreite - Antwort des Servers auf eine Anfrage des Clients ##### Asymmetrisch - Upload und Download sind nicht gleich groß. Zur Verfügung stehende Bandbreite wird in ungleiche Bestandteile aufgeteilt. - Beispiel: DSL, VDSL - je nach zu erwartendem Datenverkehr wird Upload oder Download bevorzugt - Beispiel: - Haushaltsanschlüsse haben oft einen hohen Download und einen niedrigen Upload - Streamingdienste brauchen einen deutlich höheren Upload ##### Symmetrisch - Upload und Download sind gleich groß - Bandbreite ist nicht aufgeteilt und in beide Richtungen konstant - Beispiele: Glasfaseranschlüsse # RAID-Level #### DefinitionEin RAID (Redundant Array of Independent Disks) ist ein Verbund zwei oder mehr verschiedenen Speichermedien zu einem einzelnen logischen Laufwerk. Die konkrete Funktion bestimmen die jeweiligen Festplatten-Setups, die man auch als RAID-Level bezeichnet.

Das primäre Ziel von einem RAID ist es, die Sicherheit gespeicherter Daten zu erhöhen. Ausfälle einzelner Festplatten sollen auf diese Weise kompensiert werden und nicht zu Datenverlust führen. Hierfür setzen die einzelnen RAID-Level verschiedene Techniken ein, um Dateien redundant zu speichern. Das klassische Verfahren ist beispielsweise die **Spiegelung aller Daten**. Alternativ setzen andere RAID-Level auf **Paritätsinformationen**, die gemeinsam mit den Nutzdaten auf den eingebundenen Datenträgern gespeichert werden und – im Falle eines defekten Speichermediums – die schnelle und einfache Wiederherstellung der Daten ermöglichen.Ein RAID ist kein Backup-Ersatz: Die räumlich und zeitlich getrennte Speicherung von Dateien, die klassische Backups auszeichnen, ist in RAID-Verbunden nicht gegeben!

RAID: 0, 1,5, 6, 01, & 10 von Sunny Classroom

Paritätsinformationen in Fett und Rot (**0111**)

1. Berechnen der Paritätsinformationen mittels eines **XOR** aus den Eingangsdaten von **HDD 1** und **HDD 2** 2. Ausfall der **HDD 2** 3. Wiederherstellung der Informationen von **HDD 2** aus Daten von **HDD 1** und **HDD 3** mittels **XOR**| **Schritt** | **HDD 1** | **HDD 2** | **HDD 3** |

| 1 | 1010 | 1101 | **0111** |

| 2 | 1010 | XXXX | **0111** |

| 3 | 1010 | **1101** | **0111** |

| **RAID 0** | **RAID 1** | **RAID 5** | **RAID 6** | **RAID 10 (1+0)** | |

| **Mindestanzahl an Festplatten** | 2 | 2 | 3 | 4 | 4 |

| **Verwendete Verfahren** | Striping | Spiegelung (Mirroring) | Striping und Parität | Striping und doppelte Parität auf unterschiedlichenPlatten | Striping gespiegelter Daten |

| **Ausfallsicherheit** | niedrig | sehr hoch; Ausfall eines Laufwerks möglich | mittel; Ausfall eines Laufwerks möglich | hoch; Ausfall von zwei Laufwerken möglich | sehr hoch; Ausfall eines Laufwerks pro Sub-Array möglich |

| **Speicherkapazität** | 100 % | 50 % | 67 % (steigt mit jeder weiteren Platte) | 50 % (steigt mit jeder weiteren Platte) | 50 % |

| **Geschwindigkeit beim Schreiben** | sehr hoch | niedrig | mittel | niedrig | mittel |

| **Geschwindigkeit beim Lesen** | sehr hoch | mittel | hoch | hoch | sehr hoch |

| **Kostenfaktor** | niedrig | sehr hoch | mittel | hoch | sehr hoch |

Jede in einer Gruppe vorausführende Null kann weggelassen werden

Somit würde die IPv6 Adresse wie folgt aussehen: `2001:0:0:0:80:ACDE:2CE:1234`Gruppen aus Nullen können wiederum durch zwei Doppelpunkte dargestellt werden. Dies darf aber nur ein mal angewendet werden. Es können also keine doppelten Paare aus Doppelpunkten verwendet werden!

Schlussendlich sieht unsere IPv6 Adresse dann wie folgt aus: `2001::80:ACDE:2CE:1234` ##### Unterteilung der Gruppen 2001:0000:0000:0000:0080:ACDE:02CE:1234| 2001:0000:0000:0000 | Network Prefix (Präfix oder Netz-ID) – Wobei dieses Modell weiter unterteilt werden kann. So können die letzten 8 Bits der Network Prefix die Subnet Prefix angeben. |

| 0080:ACDE:02CE:1234 | Interface Identifier (Suffix, IID oder EUI) |

| **Unicast** | Link-Local-Adressen (Verbindungslokale Unicast-Adressen) sind nur innerhalb von geschlossenen Netzsegmenten gültig. Router dürfen Datenpakete mit Link-Local Adressen als Quelle oder Ziel nicht an andere Links weiterleiten. Präfix: **fe80::/10** |

| **Multicast-Adressen** | Eine Multicast-Adresse ist ein Identifier für eine Gruppe von Geräten. Jedes Gerät kann zu beliebig vielen Multicast-Gruppen gehören. Präfix: **ff00::/8 |

| **Anycast-Adressen** | Im IPv6 wurde ein neuer Adresstyp "Anycast" definiert. Dieser Adresstyp erlaubt es, dass Datenpakete zu einem oder mehreren Geräten mit gleicher Adresse geroutet werden. Anycast-Adressen können einem oder mehreren, typischerweise an unterschiedlichen Geräten befindlichen, Netzwerk-Interfaces zugewiesen werden. Die Routing-Protokolle liefern jedes Paket zum nächsten Interface. |

| **Netzadressebereich** | **CIDR - Notation** | **Anzahl Adressen** |

| 10.0.0.0 bis 10.255.255.255 | 10.0.0.0/8 | 2^24 = 16.777.216 |

| 172.16.0.0 bis 172.31.255.255 | 172.16.0.0/12 | 2^20 = 1.048.576 |

| 192.168.0.0 bis 192.168.255.255 | 192.168.0.0/16 | 2^16 = 65.536 |

Im Gegensatz zum Routing wird bei NAT/PAT tatsächlich die IP-Adresse ausgetauscht

Um die Kommunikation zwischen den privaten und öffentlichen IP-Adressbereichen zu ermöglichen wurden mehrere Verfahren entwickelt: ##### Source NAT/PAT - Beim Verbindungsaufbau durch einen internen Client wird die interne Quell-IP-Adresse durch die öffentliche IP-Adresse ersetzt - Zusätzlich wird der Quellport des Clients durch eine freien Port des Routers ersetzt - Die Zuordnung merkt sich der Router in einer Tabelle (NAT-Table) - Beispiel:| **Quelle** | **Ziel** | **Quelle** | **Ziel** | |

| 192.168.0.2:49701 | 170.0.0.1:80 | Router | 205.0.0.2:49701 | 170.0.0.1:80 |

| 192.168.0.3:50387 | 170.0.0.1:80 | ===========> | 205.0.0.2:50387 | 170.0.0.1:80 |

| lokales Netz | NAT | öffentliches Netz |

| **Quelle** | **Ziel** | **Quelle** | **Ziel** | |

| 170.0.0.1:1001 | 171.4.2.1:80 | Router | 170.0.0.1:1001 | 192.168.0.2:80 |

| 170.0.0.1:1001 | 171.4.2.1:22 | ===========> | 170.0.0.1:1001 | 192.168.0.3:22 |

| öffentliches Netz | NAT | lokales Netz |

Bei einer Firewall handelt es sich um ein System, das in der Lage ist, Datenverkehr zu analysieren. Sie schützt IT-Systeme vor Angriffen oder unbefugten Zugriffen. Die Firewall kann als dedizierte Hardware oder als Softwarekomponente ausgeführt sein.

Jede Firewall besteht aus einer Softwarekomponente, die Netzwerkpakete lesen und auswerten kann. Innerhalb dieser Software lassen sich die Regeln, welche Datenpakete durchgelassen werden und welche zu blockieren sind, definieren. Häufig sind Firewalls an Netzwerkgrenzen zwischen einem internen und einem externen Netzwerk platziert. An dieser zentralen Stelle kontrollieren Sie den ein- und ausgehenden Datenverkehr. ##### Wichtigsten Funktionskomponenten Um die Schutzfunktion zu erfüllen, besitzen klassische Firewalls verschiedene Funktionskomponenten. Die Anzahl und der Featureumfang der einzelnen Komponenten kann sich je nach Leistungsfähigkeit von Firewall- zu Firewalllösung unterscheiden. Wesentliche in Firewalls implementierte Funktionen sind häufig diese:| **Paketfilter** | Kann IP-Pakete anhand von Merkmalen wie IP-Absenderadressen, IP-Zieladressen und Ports filtern. |

| [**Network Address Translation**](https://doku.stnd.io/books/2-abschlussprufung/page/nat "NAT") | Setzt dynamisch eine öffentliche IP-Adresse auf mehrere private IP-Adressen um. Jede ausgehende Verbindung wird mit IP-Adresse und Portnummer festgehalten. Anhand der Portnummer kann NAT eingehende Datenpakete einer lokalen Station zuordnen. |

| **URL-Filter** | Hiermit wird eingeschränkt, auf welche Webinhalte Benutzer zugreifen können. Dazu wird das Laden bestimmter URLs blockiert. |

| **Content-Filter** | Bezeichnet die Nutzung eines Programms zum Screenen und/oder Unterbinden von Zugriff auf als unzulässig betrachtete Webinhalten oder E-Mails. |

| [**Proxyserver**](https://doku.stnd.io/books/2-abschlussprufung/page/proxy "Proxy") | Ist ein Vermittler in einem Netzwerk, der Anfragen entgegennimmt und sie stellvertretend weiterleitet. Mithilfe des Proxyservers lässt sich die Kommunikation zwischen einem lokalen Client und einem Webserver absichern, verschleiern oder beschleunigen. |

| [**Virtual Private Networks (VPN)**](https://doku.stnd.io/books/2-abschlussprufung/page/vpn-e2e-e2s-s2s "VPN (E2E, E2S, S2S)") | Eine VPN-Verbindung bietet die Möglichkeit, von außen auf ein bestehendes Netzwerk zuzugreifen. |

| **Stateful Packet Inspection** | Ist eine dynamische Paketfiltertechnik für Firewalls, die im Gegensatz zu statischen Filtertechniken den Zustand einer Datenverbindung in die Überprüfung der Pakete einbezieht und entscheidet, ob ein Datenpaket zugelassen oder blockiert wird. |

| **Stateless Packet Filtering** | Stateless Firewalls sind für den Schutz von Netzwerken auf der Grundlage statischer Informationen wie Quelle und Ziel konzipiert. Während Stateful Firewalls Pakete auf der Grundlage des gesamten Kontexts einer bestimmten Netzwerkverbindung filtern, filtern Stateless Firewalls Pakete auf der Grundlage der einzelnen Pakete selbst. |

| **Deep Packet Inspection** | In einem Netzwerk übertragene Datenpakete lassen sich bis auf Anwendungsebene des ISO/OSI-Schichtenmodells inspizieren und filtern. Im Gegensatz zur Stateful Packet Inspection (SPI) werden nicht nur die Daten-Header, sondern auch die Nutzlast eines Datenpakets analysiert. |

| [**Routing**](https://doku.stnd.io/books/2-abschlussprufung/page/routing "Routing") | Routing sorgt dafür, dass Datenpakete über Netzgrenzen hinweg einen Weg zu anderen Hosts finden. Es kann die Daten über jede Art von physikalischer Verbindung oder Übertragungssystem vermitteln. |

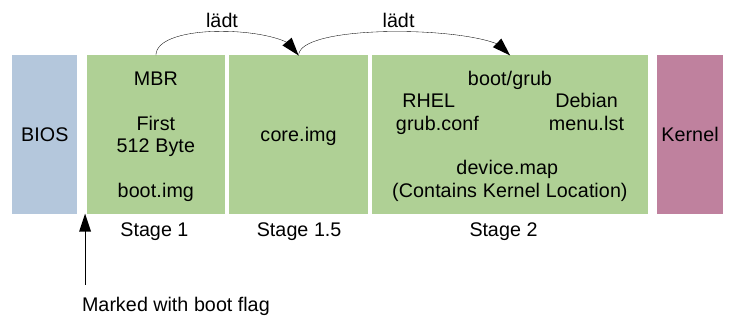

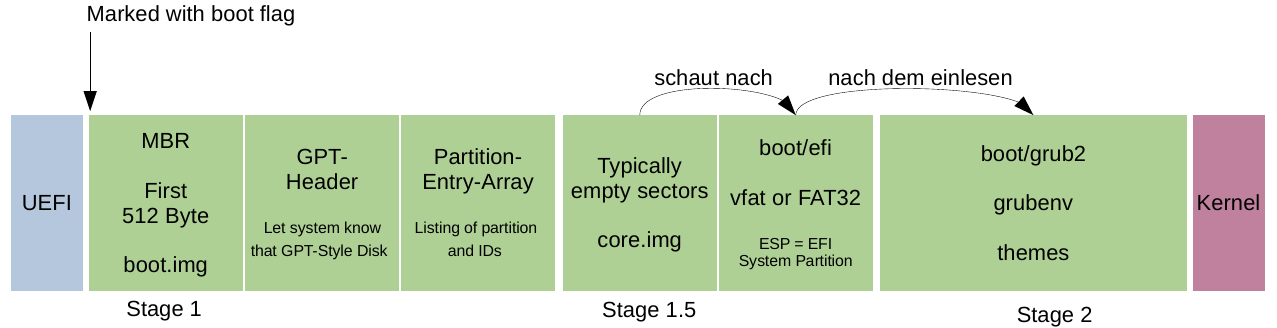

Bootloader sorgen dafür, dass alle relevanten Daten des Betriebssystems bereits mit Gerätestart in den Arbeitsspeicher geladen werden. Während des Boot-Prozesses übermittelt die Firmware die hierfür erforderlichen Informationen.

Ein Bootloader oder auch Bootmanager verwaltet in erster Linie die Boot-Sequenz eines Computers und führt diese aus. Dieser wird in der Regel gestartet, nachdem der Computer oder das BIOS die anfänglichen Strom- und Hardwareprüfungen sowie Tests abgeschlossen hat. Er holt den Betriebssystem-Kernel von der Festplatte oder einem bestimmten Boot-Gerät innerhalb der Boot-Sequenz (Reihenfolge der zu startenden Systeme) in den Hauptspeicher. Windows als Beispiel nutzt den Bootloader Bootmgr. Mit diesem lassen sich mehrere parallel installierte Windows-Betriebssysteme oder auch zusätzliche Linux-Systeme starten. Ein Beispiel für ein Linux-Bootloader wäre GRUB (Grand Unified Bootloader). Dieser kann ebenfalls eine Vielzahl an Betriebssystemen flexibler starten und wird auch unter anderen Unix-artigen Betriebssystemen eingesetzt. Wo sich der Bootloader auf dem veränderlichen Datenspeicher zu befinden hat und wie er geladen wird, ist je nach Rechnerarchitektur und Plattform unterschiedlich. Auf moderneren Architekturen liegt er meist als Datei auf einem von der Firmware unterstützten Dateisystem auf einer bestimmten Partition und wird direkt geladen und ausgeführt. Das ist beispielsweise bei Open Firmware und bei UEFI der Fall, wobei die verwendeten Partitionstabellen und Dateisysteme unterschiedlich sein können. #### Partitionstabellen Als Partitionstabelle, auch Partitionsschema, bezeichnet man genormte Datenstrukturen, welche Informationen über die Aufteilung eines Datenspeichers in separate Bereiche beinhalten. Diese Bereiche werden als Partitionen bezeichnet und sind mehrere voneinander unabhängig benutzbare Teile auf normalerweise einem Speichermedium. Wenn die Partitionstabelle der Festplatte verloren geht, können Benutzer die Daten auf der Festplatte nicht lesen und keine neuen Daten darauf schreiben. ##### MBR-PartitionstabelleDer Master Boot Record (kurz MBR) enthält ein Startprogramm für BIOS-basierte Computer und eine Partitionstabelle. Er befindet sich im ersten Sektor eines in Partitionen aufteilbaren Speichermediums, wie beispielsweise einer Festplatte.

Das **Startprogramm** befindet sich auf den ersten 446 Bytes des MBR. Die nicht sehr umfangreiche Software wird beim Hochfahren des PCs aktiv und initiiert auf operativer Ebene den Bootvorgang. Eine umfangreichere Routine mit standardisierten Verarbeitungsschritten wird in Gang gesetzt, die mit einem einsatzbereiten Betriebssystem (z. B. Windows) endet. Über die **Datenträger- oder Disk-Signatur** identifizieren Windows-Rechner (ab Windows 2000) einen Datenträger mit Partitionstabelle. Die **Partitionstabelle** dokumentiert die Aufteilung eines Datenspeichers in separate Speichersektionen. Dafür verwendet sie vier Einträge à 16 Byte, die Auskunft über die Lage und die Größe jeder Partition geben. So wird angegeben, wo eine C:\\-Partition oder eine D:\\-Partition anfängt und endet. Die Tabelle enthält zudem Informationen über den Typ des Datenträgers. Die **MBR- oder Boot-Signatur** enthält in zwei Bytes die Zeichenfolgen „55“ und „AA“. Durch die charakteristische Kodierung, die immer am Ende des MBR-Sektors zu finden ist, wird ein Master Boot Record als solcher eindeutig erkannt. Fehlt diese Information, wird der Master Boot Sektor nicht identifiziert und der Bootvorgang wird mit einer Fehlermeldung abgebrochen. ##### GPT-PartitionstabelleGUID Partition Table (GPT), zu Deutsch GUID-Partitionstabelle, ist ein Standard zur Formatierung von Partitionstabellen für Speichermedien, insbesondere für Festplatten. GPT ist Bestandteil von UEFI (Unified Extensible Firmware Interface), einer Schnittstellen-Spezifikation, die den Austausch zwischen Firmware und Betriebssystemen während des Bootvorgangs regelt und im Jahr 2000 als BIOS-Nachfolger entwickelt und veröffentlicht worden ist.

Der Aufbau eines Datenträgers mit GUID-Partition-Table-Schema bestehen im Wesentlichen aus diesen vier Teilen: 1. **Protective Master Boot Record**: An erster Stelle steht der bereits erwähnte Protective-MBR, der für die Abwärtskompatibilität des Partitionierungsstils sorgt 2. **Primäre GUID-Partitionstabelle**: GPT-Header und Partitionseinträge 3. **Partitionen**: Auf den Header und die Partitionseinträge folgen die jeweiligen Einheiten des aufgeteilten Speicherplatzes, also die verschiedenen Partitionen 4. **Sekundäre GUID-Partitionstabelle**: Backup von GPT-Header und Partitionseinträgen in gespiegelter Reihenfolge ##### MBR oder GPT Das MBR-Format wird seit Anfang der 80er Jahre verwendet und wird weitgehend unterstützt, ist aber auf maximal vier primäre Partitionen mit bis zu 2 Terabyte (TB) beschränkt. Das GPT-Format ist eine neuere Technologie, die es erlaubt, deutlich größere Festplatten zu verwenden: bis zu einer theoretischen Grenze von 9,4 Zettabyte (ZB) oder fast 10 Milliarden Terabyte. Es wird geschätzt (Stand 2013), dass das gesamte World Wide Web etwa 4 ZB einnimmt. Windows begrenzt GPT-Partitionen derzeit auf 256 TB. Mit GPT können bis zu 128 Partitionen erstellt werden. Ein weiterer Vorteil von GPT gegenüber MBR ist, dass zwei Kopien des GPT-Headers gespeichert werden, eine am Anfang der Festplatte und eine am Ende. Damit sind die Daten besser vor Beschädigung geschützt als beim MBR-Format, das nur eine einzige Partitionstabelle speichert. #### Bootvorgang unter Linux ##### Grub bzw. Grub Legacy [](https://doku.stnd.io/uploads/images/gallery/2022-08/JZGjYzlsYmoPy8W8-grub-legacy.png) ##### Grub2 [](https://doku.stnd.io/uploads/images/gallery/2022-08/wosDwohfRM7svOTD-grub2.png) # Gängige Ports im Internet| **Port** | **TCP** | **UDP** | **Beschreibung** |

| 22 | x | x | SSH - Secure Shell |

| 25 | x | SMTP - Simple Mail Transfer Protocol | |

| 53 | x | x | DNS - Domain Name System |

| 67 | x | DHCP - Dynamic Host Configuration Protocol - Server | |

| 68 | x | DHCP - Dynamic Host Configuration Protocol - Client | |

| 80 | x | HTTP - Hypertext Transfer Protocol | |

| 110 | x | POP3 - Post Office Protocol v3 | |

| 123 | x | x | NTP - Network Time Protocol |

| 443 | x | HTTPS - Hypertext Transfer Protocol over TLS | |

| 993 | x | IMAPS - Internet Message Accesss Protocol over TLS |

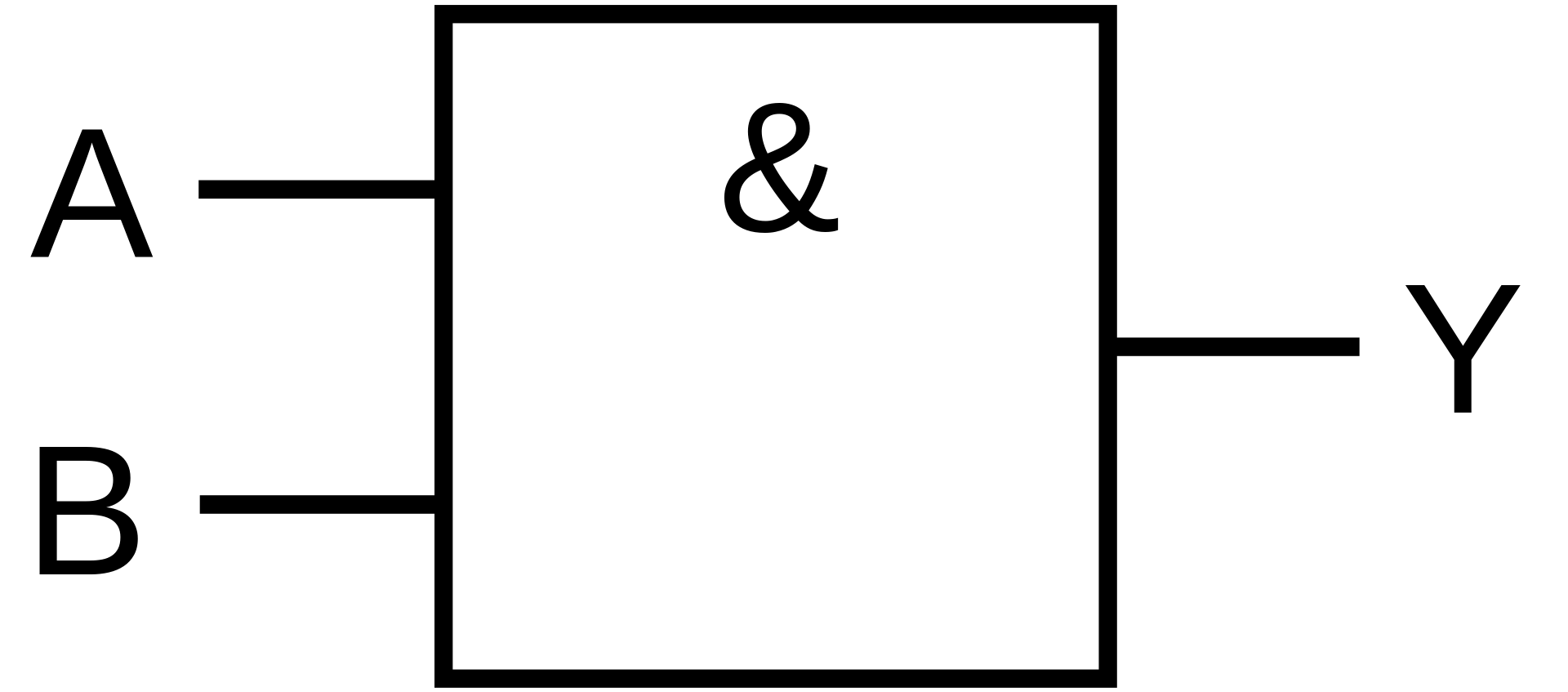

| **A** | **B** | **A AND B** | **A NAND B** | **A OR B** | **A NOR B** | **A XOR B** | **A XNOR B** | **NOT A** | ||||

| 0 | 0 | 0 | 1 | 0 | 1 | 0 | 1 | 1 | ||||

| 1 | 0 | 0 | 1 | 1 | 0 | 1 | 0 | 0 | ||||

| 0 | 1 | 0 | 1 | 1 | 0 | 1 | 0 | 1 | ||||

| 1 | 1 | 1 | 0 | 1 | 0 | 0 | 1 | 0 |

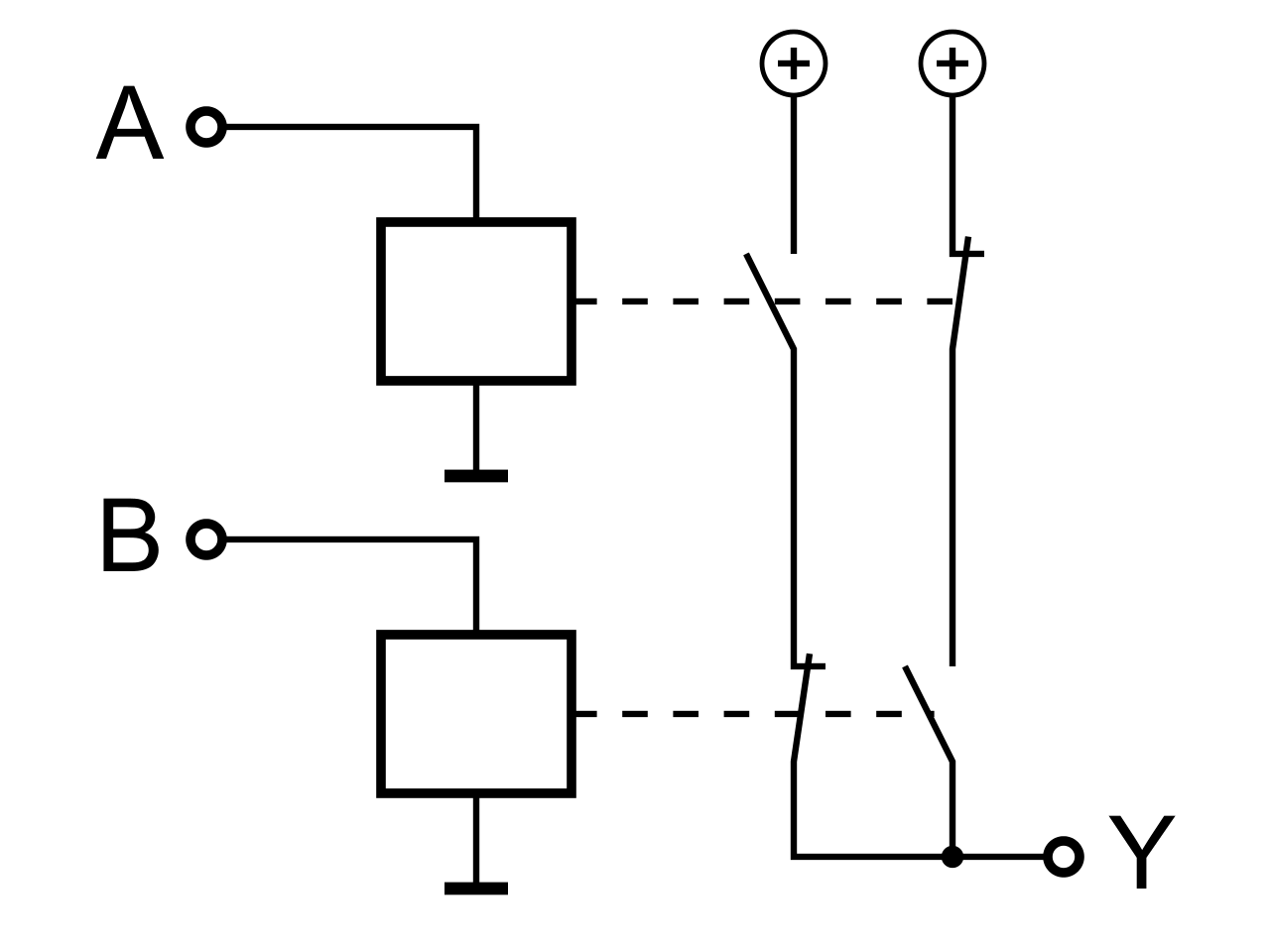

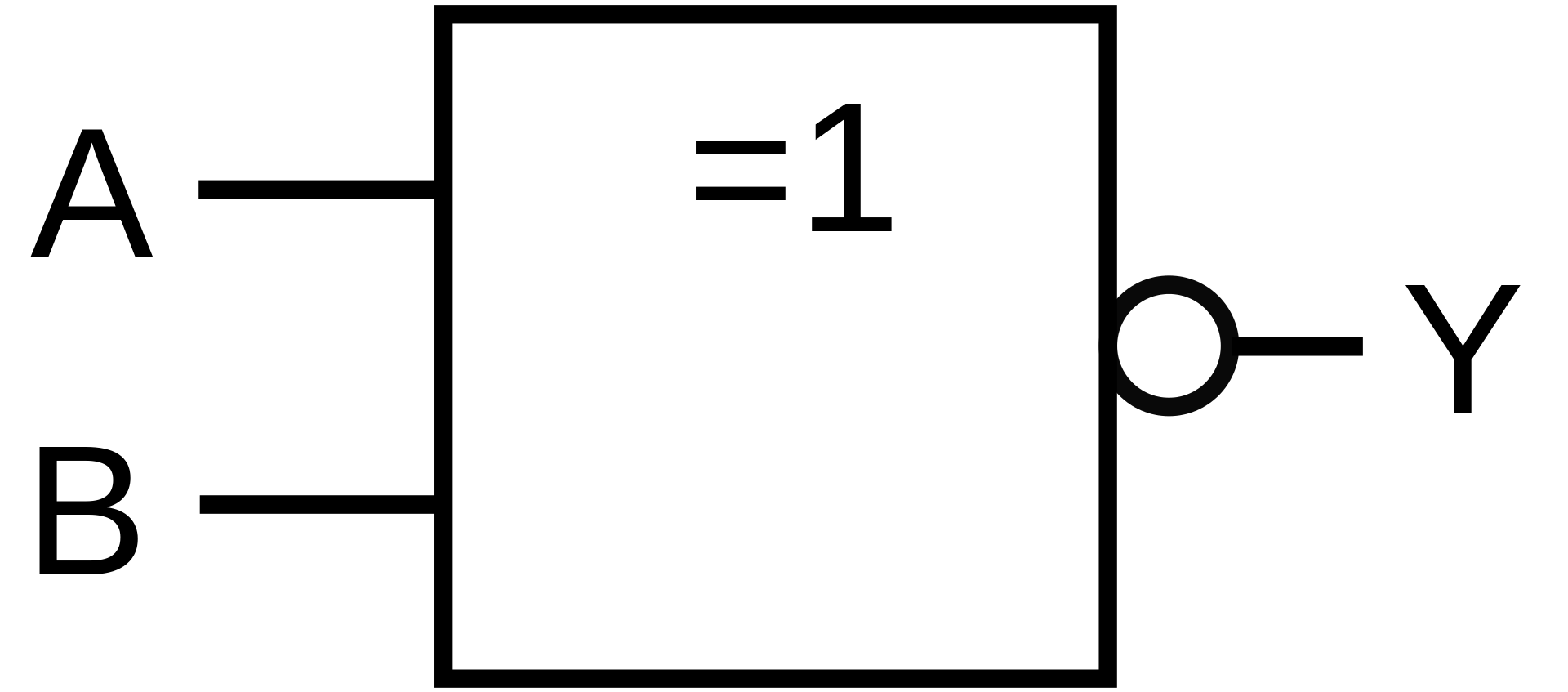

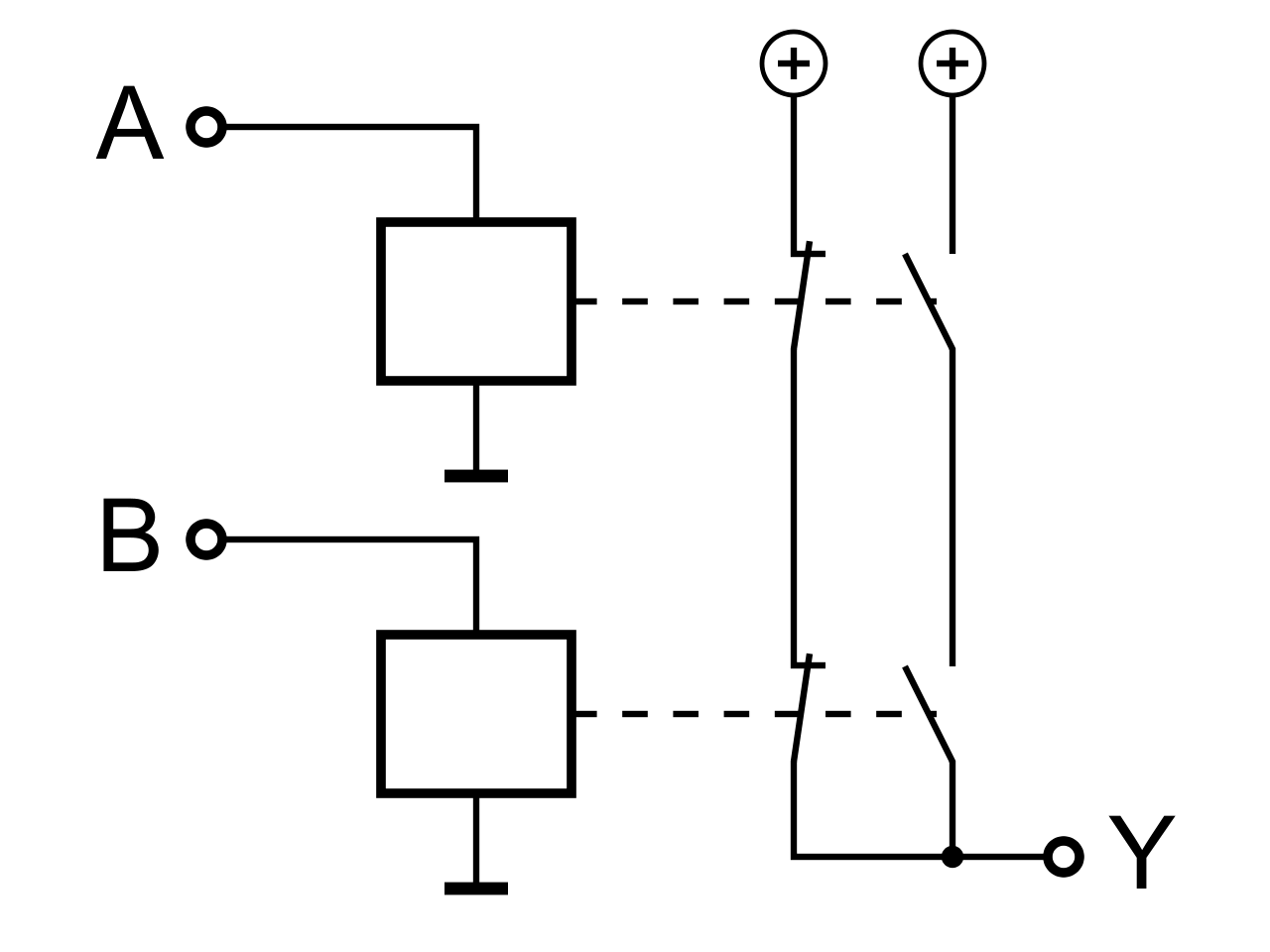

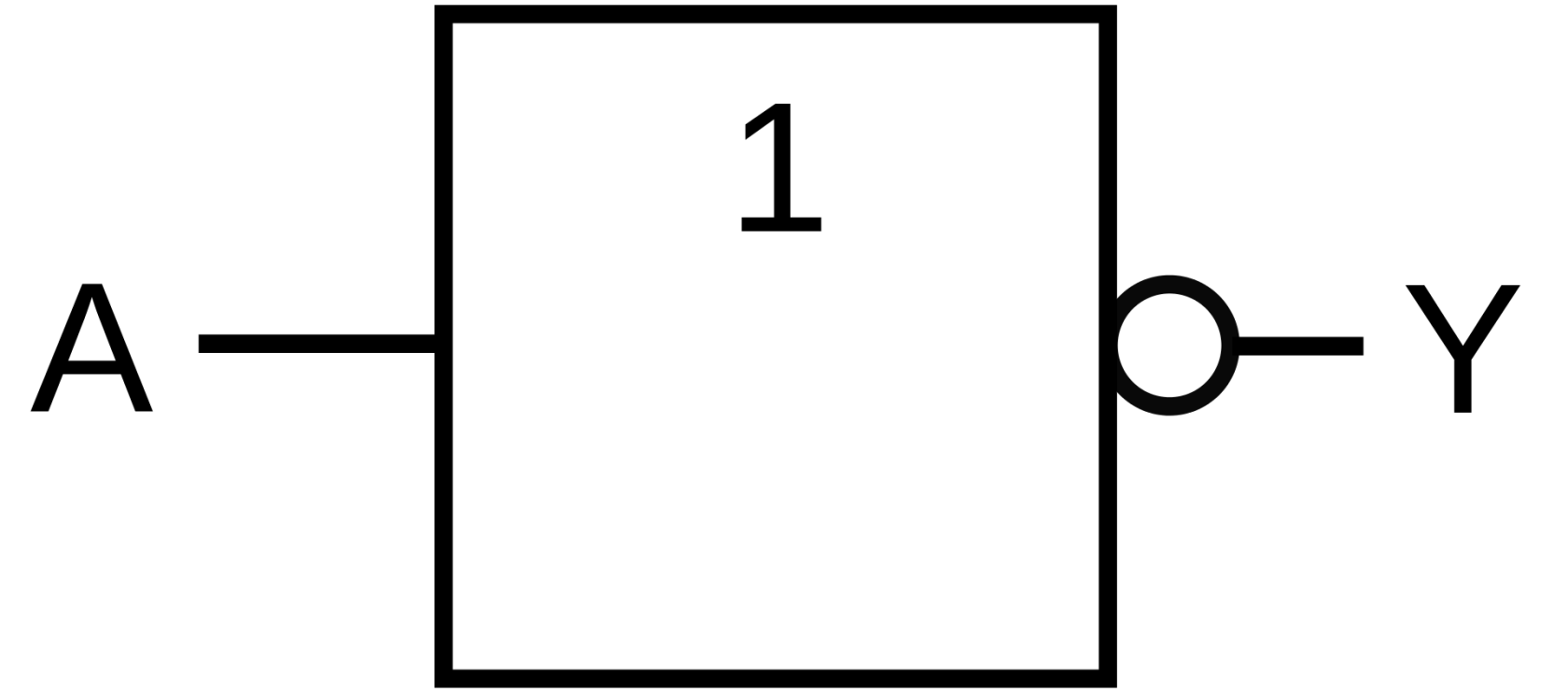

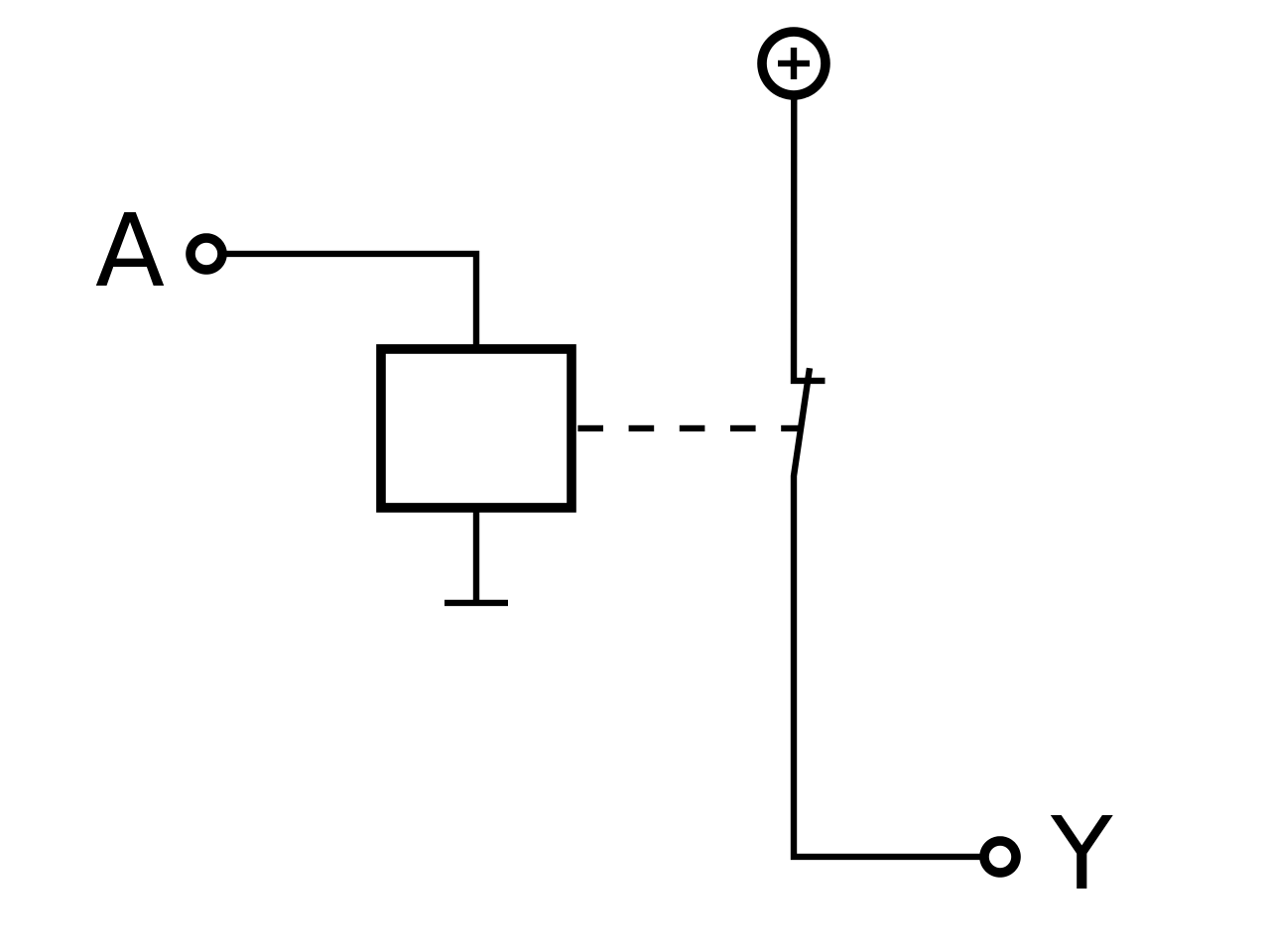

| **Operator** | **Formel ** | **Schaltsymbolik ** | **Relaislogik ** |

| **AND** |  | [](https://doku.stnd.io/uploads/images/gallery/2022-08/BCOounzBojICJaoL-iec-and-label-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/C8FWypP7AoOVcOZd-relay-and-svg.png) |

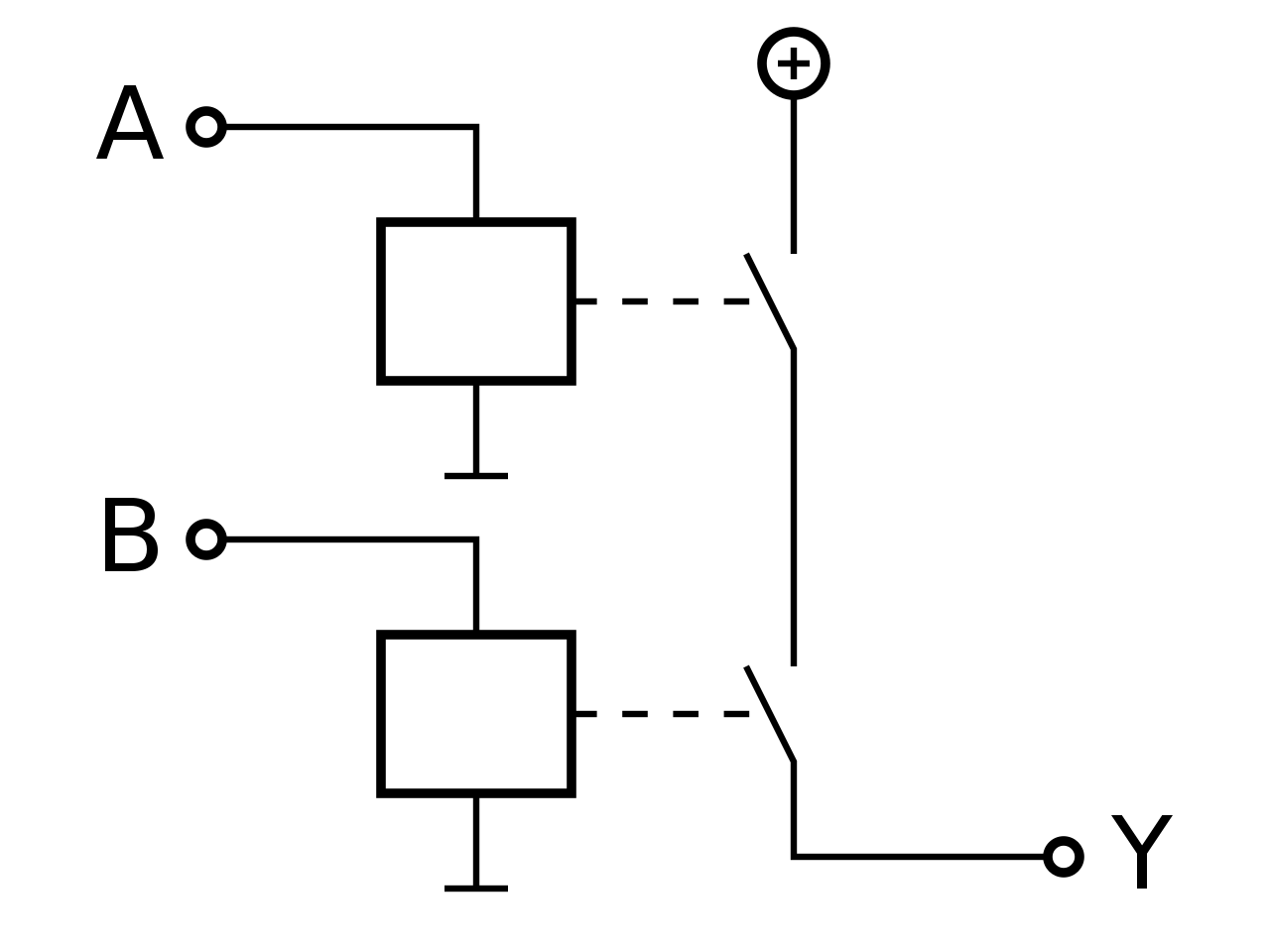

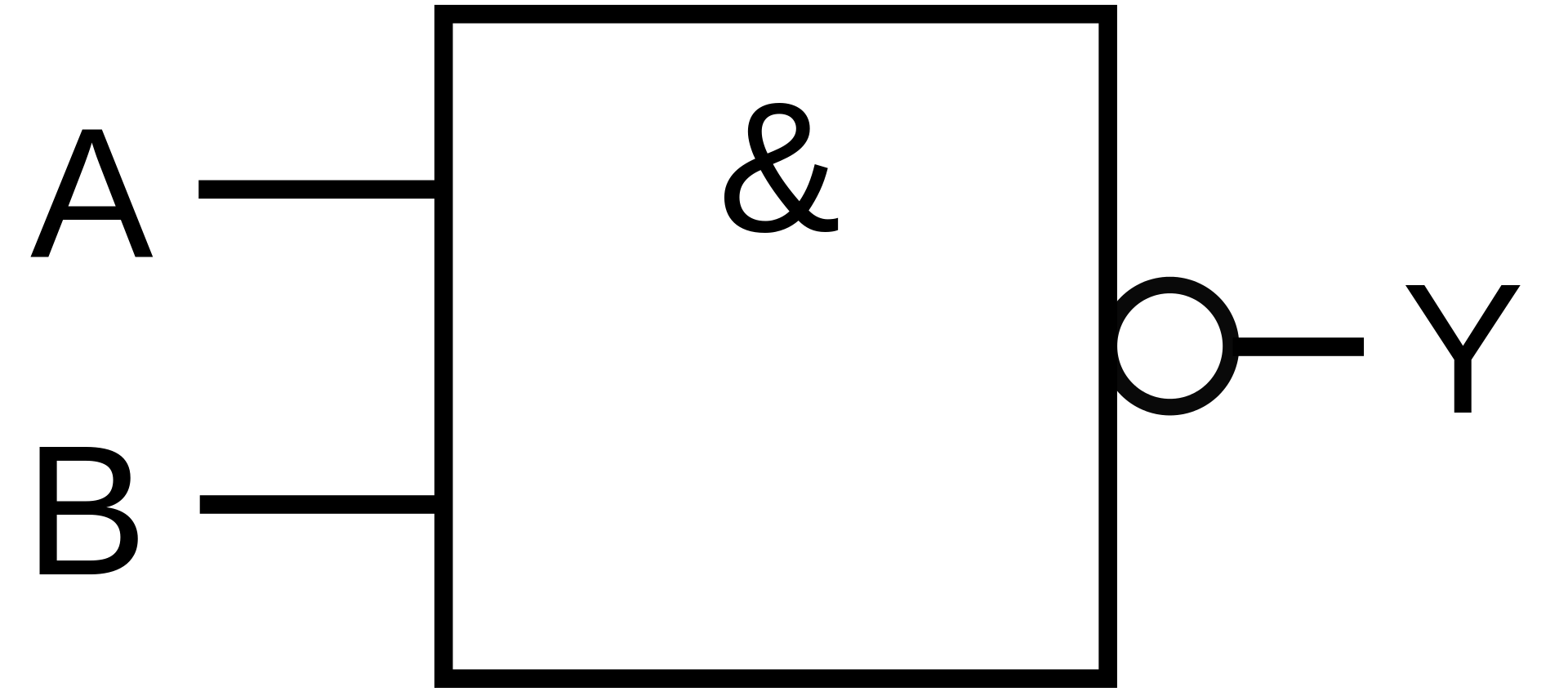

| **NAND** |  | [](https://doku.stnd.io/uploads/images/gallery/2022-08/90rSaZeZO3HERQII-iec-nand-label-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/3LhaHdBEy9Yg671w-relay-nand-svg.png) |

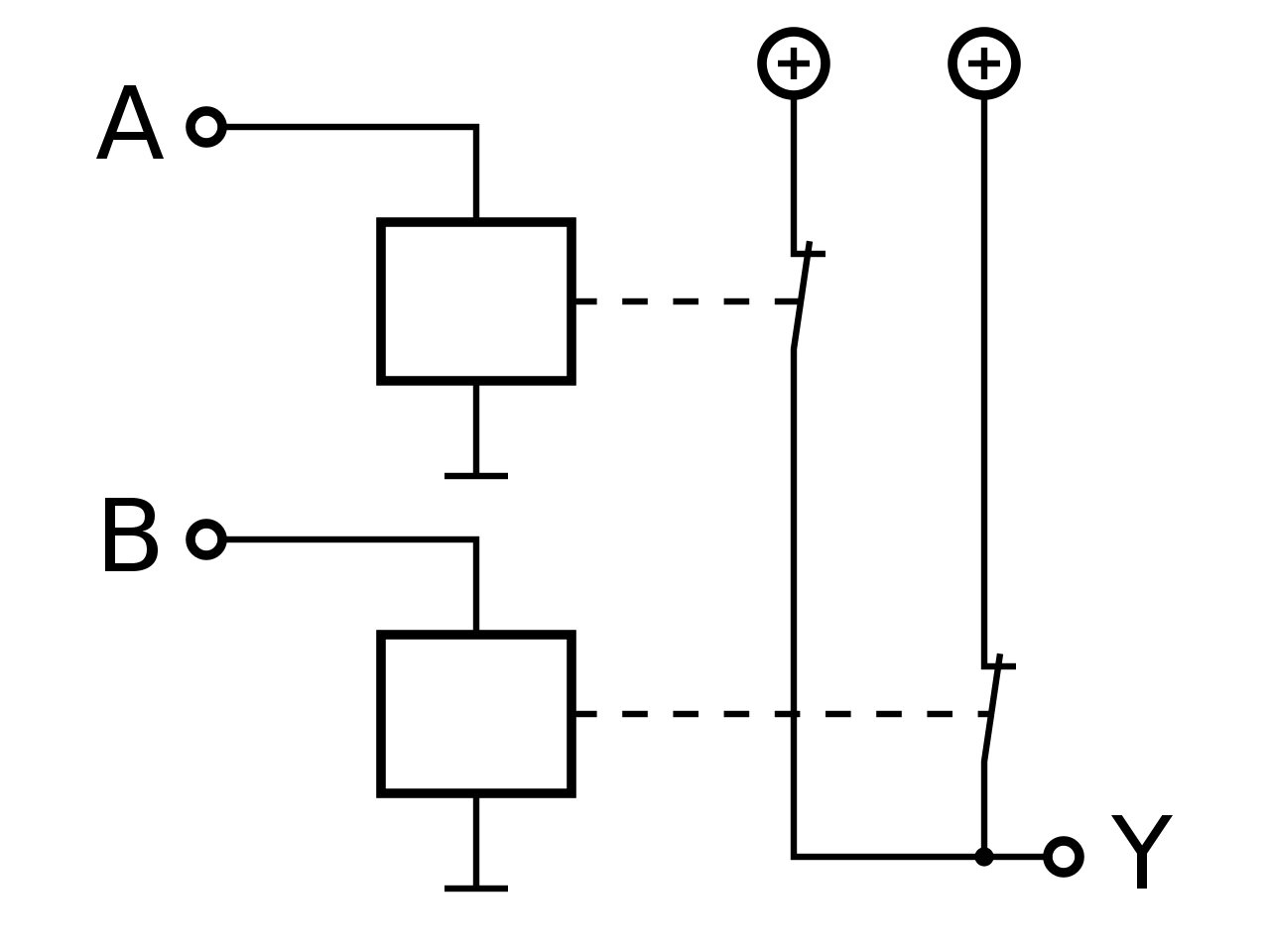

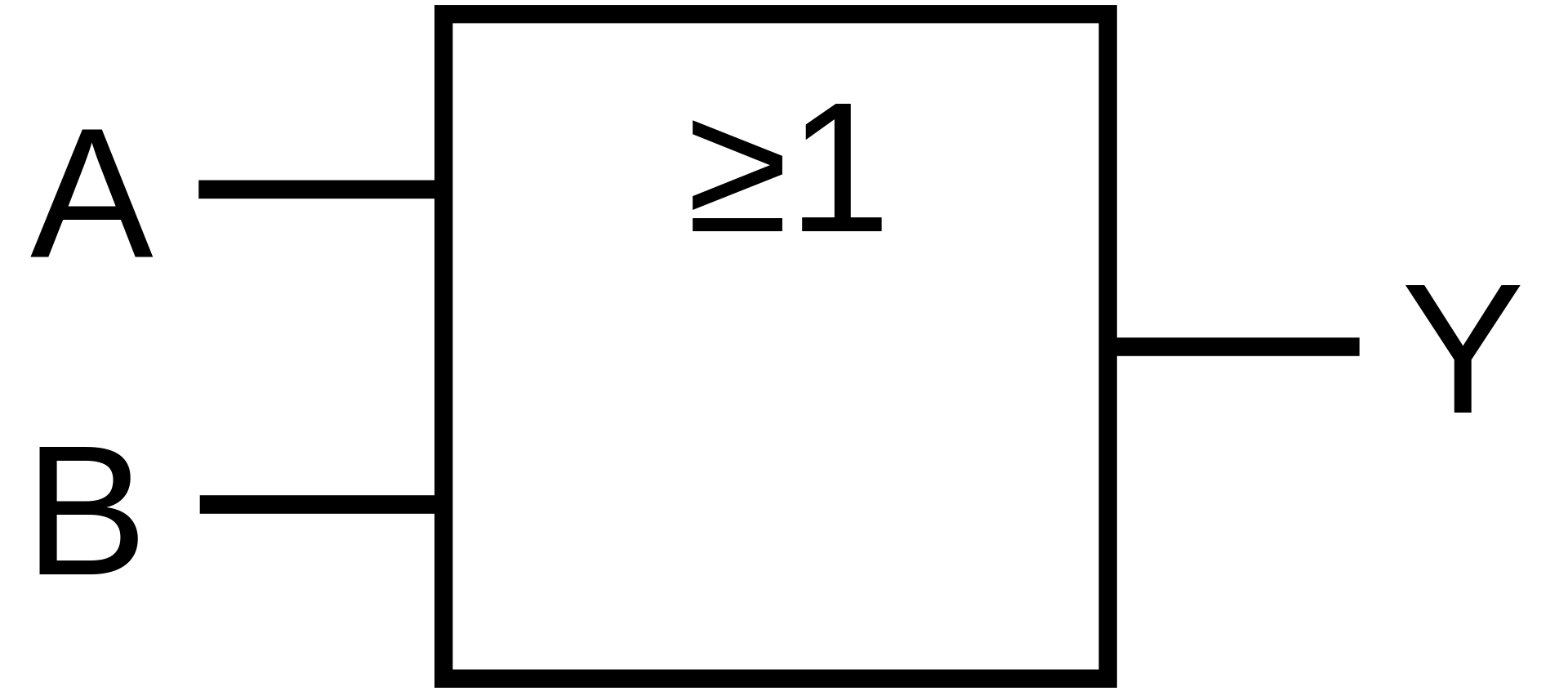

| **OR** |  | [](https://doku.stnd.io/uploads/images/gallery/2022-08/rx267MtYXIx1kVFs-iec-or-label-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/4OIBX24ozpsd3ce7-relay-or-svg.png) |

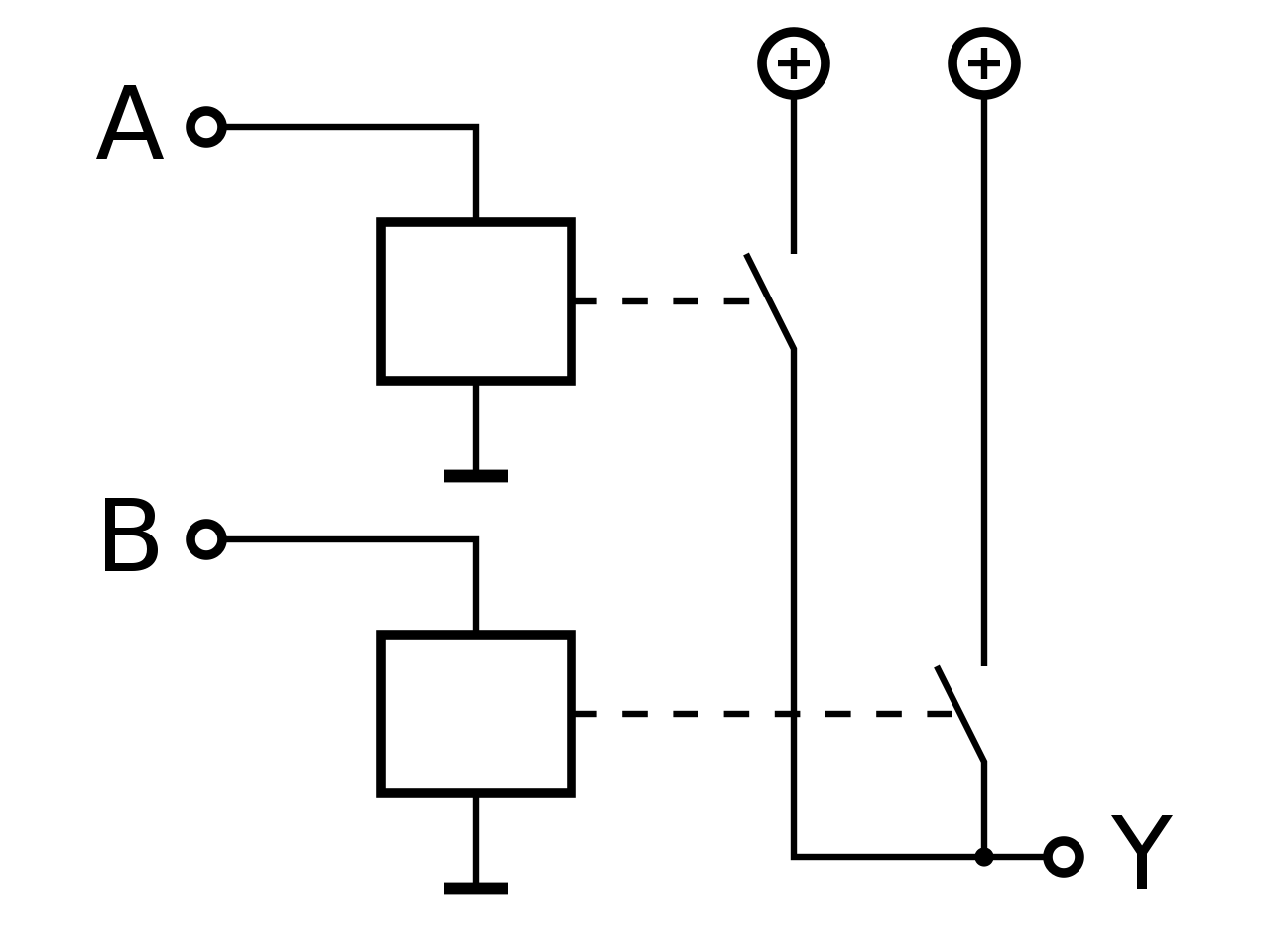

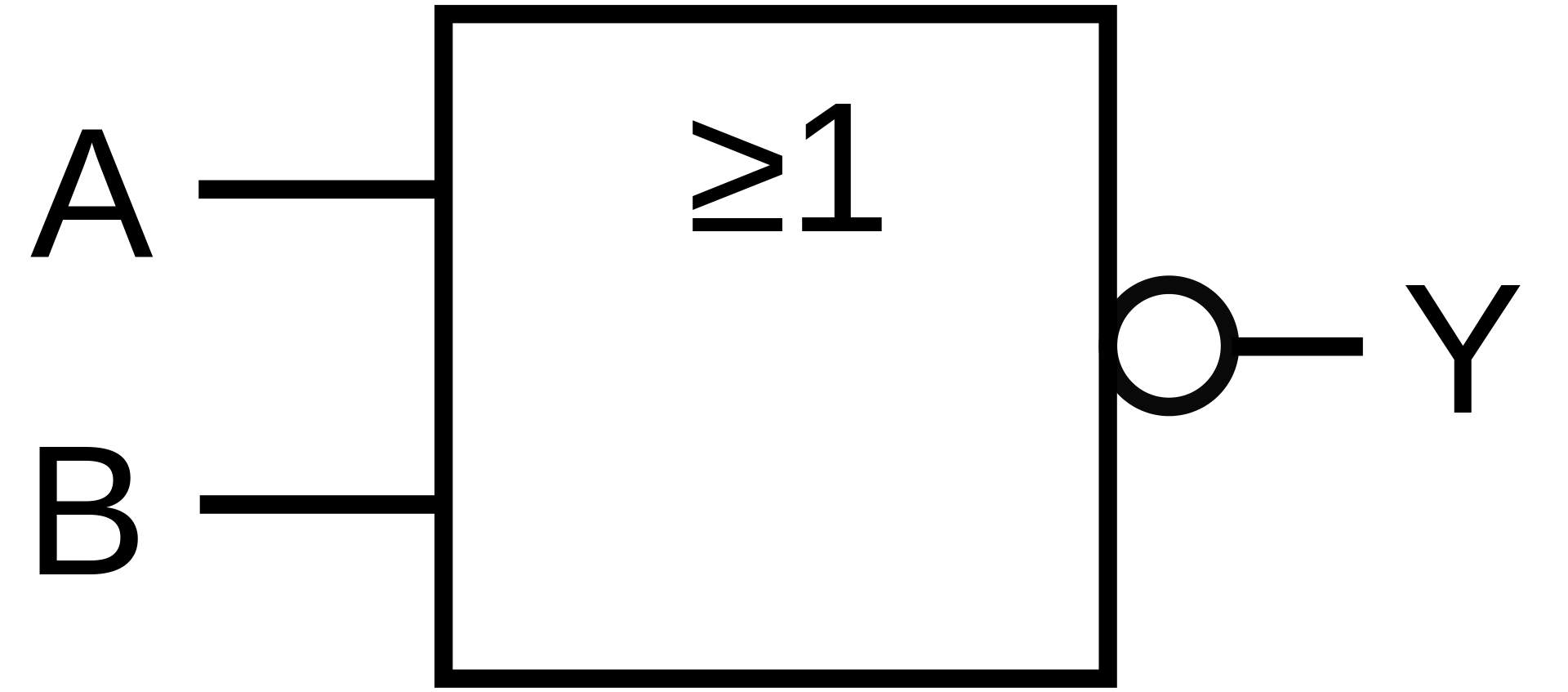

| **NOR** |  | [](https://doku.stnd.io/uploads/images/gallery/2022-08/bCpfcsTQ3iPnylXH-iec-nor-label-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/gxAScOOOLs2FhVWr-relay-nor-svg.png) |

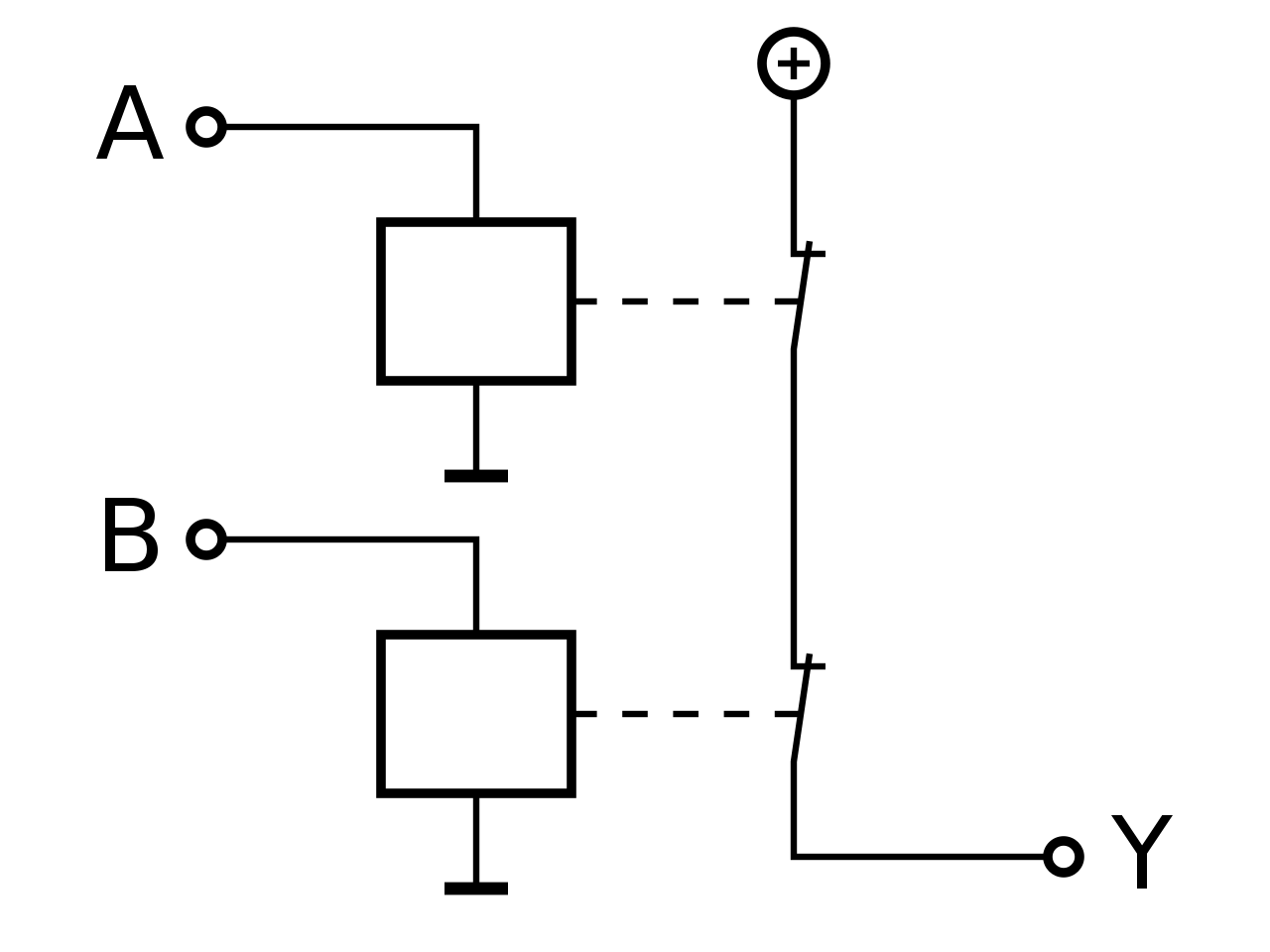

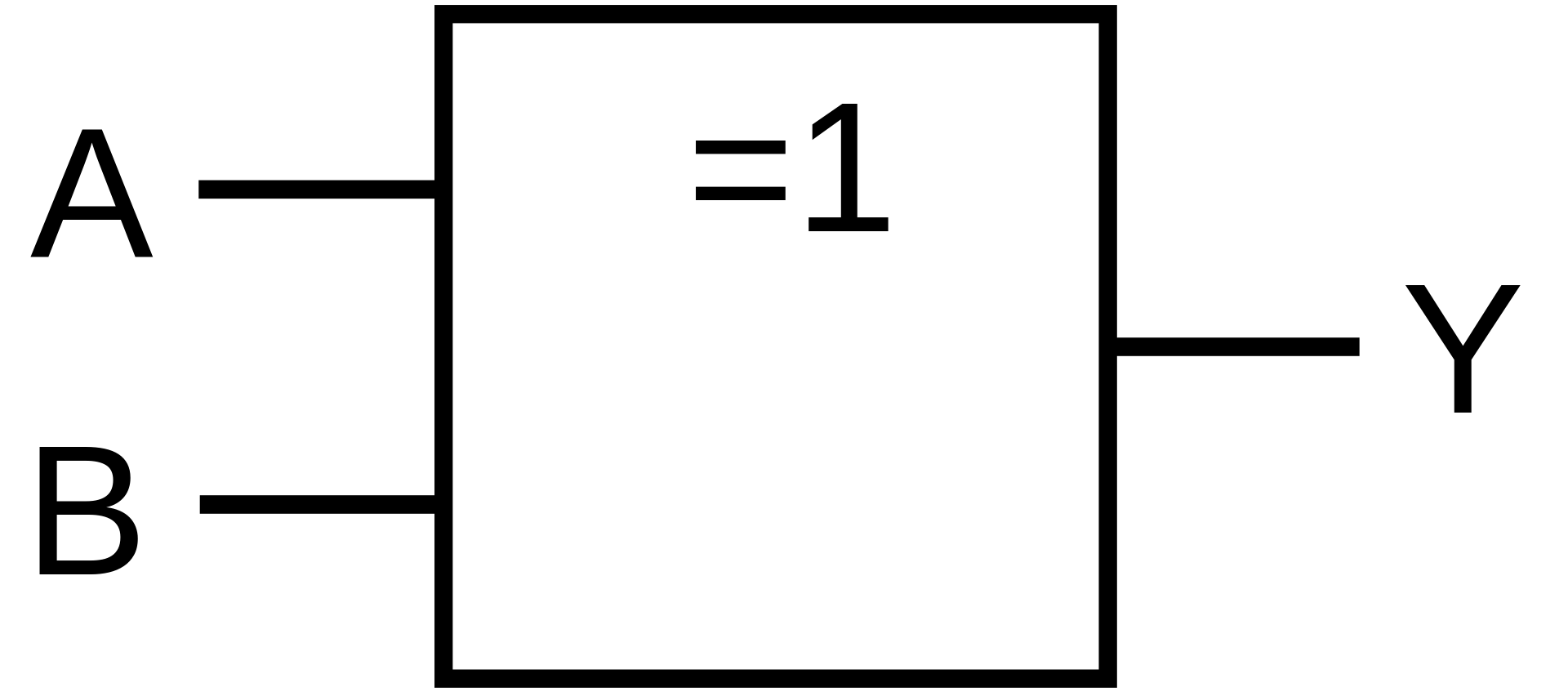

| **XOR** |  | [](https://doku.stnd.io/uploads/images/gallery/2022-08/gSbz9lqwcGb6r15k-iec-xor-label-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/7WGkUllzbhOFg92S-relay-xor-svg.png) |

| **XNOR** |  | [](https://doku.stnd.io/uploads/images/gallery/2022-08/7hLvvrcqB8nKgT8K-iec-xnor-label-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/UCUdqELzaiU4UuvU-relay-xnor-svg.png) |

| **NOT** |  | [](https://doku.stnd.io/uploads/images/gallery/2022-08/Z7gm6nYpdFTBf96U-iec-not-label-svg.png) | [](https://doku.stnd.io/uploads/images/gallery/2022-08/iUYZvC3tYpcim2lS-relay-not-svg.png) |

| ##### **Binär** | ##### **Dezimal** | ##### **Hexadezimal** | |||

| 0 | 0 | 0 | 0 | 0 | 0 |

| 0 | 0 | 0 | 1 | 1 | 1 |

| 0 | 0 | 1 | 0 | 2 | 2 |

| 0 | 0 | 1 | 1 | 3 | 3 |

| 0 | 1 | 0 | 0 | 4 | 4 |

| 0 | 1 | 0 | 1 | 5 | 5 |

| 0 | 1 | 1 | 0 | 6 | 6 |

| 0 | 1 | 1 | 1 | 7 | 7 |

| 1 | 0 | 0 | 0 | 8 | 8 |

| 1 | 0 | 0 | 1 | 9 | 9 |

| 1 | 0 | 1 | 0 | 10 | a |

| 1 | 0 | 1 | 1 | 11 | b |

| 1 | 1 | 0 | 0 | 12 | c |

| 1 | 1 | 0 | 1 | 13 | d |

| 1 | 1 | 1 | 0 | 14 | e |

| 1 | 1 | 1 | 1 | 15 | f |

| Dividend | Divisor | Quotient | Rest | ||

| 999 | / | 2 | = | 499 | 1 |

| 499 | / | 2 | = | 249 | 1 |

| 249 | / | 2 | = | 124 | 1 |

| 124 | / | 2 | = | 62 | 0 |

| 62 | / | 2 | = | 31 | 0 |

| 31 | / | 2 | = | 15 | 1 |

| 15 | / | 2 | = | 7 | 1 |

| 7 | / | 2 | = | 3 | 1 |

| 3 | / | 2 | = | 1 | 1 |

| 1 | / | 2 | = | 0 | 1 |

Ein VLAN ist eine Struktur, in welcher Netzwerkswitche in mehrere „logische Switche“ aufgeteilt und voneinander isoliert werden. Jedes VLAN bildet ein eigenes Netz. Jedes LAN bildet eine Broadcastdomäne. Broadcasts bleiben somit im eigenen VLAN und gelangen nicht in andere. Damit zwei Rechner in unterschiedlichen VLANs miteinander kommunizieren können, müssen diese über einen Router verbunden werden.

#### VLAN Typen Uplinks einzelner logischer Switche, werden physikalisch zu einem Link zusammengefasst. Damit die Datenframes der einzelnen logischen virtuellen Netzwerke dem jeweiligen VLAN zugeordnet werden können, müssen die Frames mit VLAN-Tags modifiziert werden. Die Zugehörigkeit zum virtuellen Netzwerk muss zusätzlich im Frame (Layer-2, Ethernet-Frame) transportiert werden. ##### Tagged und Untagged VLANs Der PC schickt einen normalen Datenframe heraus. Der Switch macht die Zuordnung zum virtuell LAN und erweitert den Frame mit dem Tag. Das so gekennzeichnete Ethernet-Frame wird wie gewohnt durch das Netzwerk transportiert. Der letzte Switch entfernt diesen VLAN-Tag wieder, bevor er die Daten an den Zielrechner schickt. Untagged VLAN bedeutet, dass der komplette Switchport dem VLAN angehört. Egal welches Gerät angeschlossen wird, wird automatisch im definierten VLAN landen. Untagged VLAN ist auch als portbasierten VLAN bekannt. ##### VLAN-Trunking Mit VLAN-Trunking lassen sich Switches so verschalten, dass sie mehrere verschiedene VLANs untereinander zu Netzwerken verbinden. VLAN-Trunking ist in der Lage, die Informationen mehrerer virtueller LANs über eine einzige Leitung zu übertragen. Es lassen sich einzelne oder gebündelte Ports für das Trunking verwenden. Bei portbasierten VLANs (d. h. bei Paketen, die kein Tag besitzen) wird zum Weiterleiten eines Datenpakets über einen Trunk hinweg üblicherweise vor dem Einspeisen in den Trunk ein VLAN-Tag hinzugefügt, welches kennzeichnet, zu welchem VLAN das Paket gehört. Der Switch auf Empfängerseite muss dieses wieder entfernen. Bei tagged VLANs (nach **IEEE 802.1Q**) hingegen werden die Pakete entweder vom Endgerät (z. B. Tagging-fähigem Server) oder vom Switch am Einspeiseport mit dem Tag versehen. Daher kann ein Switch ein Paket ohne jegliche Änderung in einen Trunk einspeisen. #### Kollisions- und BroadcastdomäneKollisionsdomäne: alle Stationen auf einem gemeinsamen Medium

Teilen sich mehrerer Endgeräte ein Medium (Netzwerkkabel, WLAN, etc.), spricht man von einem shared medium. Zusammen bilden sie eine **Kollisionsdomäne**. Senden zwei oder mehrere Endgeräte gleichzeitig, so kommt es zu Kollisionen auf dem Medium. Steigt die Anzahl der Endgeräte, so steigt auch die Anzahl der Kollisionen. Sind zu viele Stationen vorhanden, dann ist gar keine Kommunikation mehr möglich und das Medium ist dauernd (durch Kollisionen) belegt.Broadcastdomäne: alle Stationen eines Netzes

Eine Broadcast-Meldung ist eine Rundsendung an alle Netzwerkteilnehmer. Die Menge der Stationen, die eine Broadcastmeldung empfangen, bildet eine **Broadcastdomäne**.Durch VLANs verringert sich der Traffic auf einer Kollisionsdomäne durch Reduzierung der Broadcastmeldungen, da VLANs die Broadcastdomäne verkleinern.

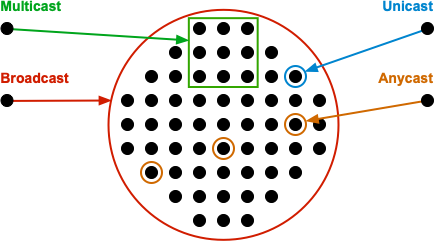

# Unicast, Multicast, Broadcast und Anycast [](https://doku.stnd.io/uploads/images/gallery/2022-11/6wwctGpk6rjHDauq-image.png) Netzwerk-Topologien beschreiben, wie die Teilnehmer eines Netzwerks physikalisch zusammengeschaltet sind. Darauf aufbauend werden dann logische Verbindungen geschaltet. Die Verbindungsart bzw. die Beschreibung des Verbindungsziels hat dabei Einfluss auf die Adresse und die Übertragung. ##### Unicast Bei **Unicast** sind zwei Stationen miteinander verbunden. Sie können direkt oder über ein Netzwerk miteinander kommunizieren. Die Verbindung kann sowohl unidirektional als auch bidirektional sein. Beim Unicasting steigt die notwendige Bandbreite bei jedem zusätzlichen Host im Netzwerk an. Dabei kann die Netzlast soweit steigen, dass die Informationen bei keinem Host mehr in ausreichender Geschwindigkeit ankommt. So kommt es beim Audio- und Video-Streaming zu Aussetzern beim Abspielen. ##### Multicast Bei **Multicast** gibt es einen Sender, der zu einer definierten Gruppe von Empfängern Signale, Daten und Informationen überträgt. Hier spielt es keine Rolle, wie viele Empfänger die Daten empfangen. Die Bandbreite wird nur für einen Teilnehmer verbraucht. Die letzte Verteilstelle (Router) ist dann für die Verteilung an die einzelnen Empfänger verantwortlich. Die Daten werden beim letzten Router dupliziert. ##### Broadcast Der **Broadcast** ist ein Datenpaket, dass an einem Punkt ins Netzwerk eingespeist und von dort an alle Hosts übertragen wird. Dabei empfängt jeder Host die Daten, ob er will oder nicht. Es handelt sich dabei um das klassische Gießkannenprinzip bei der Verteilung von Informationen, wie es zum Beispiel beim Rundfunk (UKW/DAB) oder Fernsehen (Satellit, Kabel, Funk) gemacht wird. ##### Anycast Bei **Anycast** geht die Nachricht an einen Empfänger aus einer Gruppe von Empfängern. An wen aus der Gruppe ist hierbei egal. Hinter Anycast steckt das Verständnis, dass es eine Adresse mehrfach gibt bzw. geben kann (Anycast-Adresse). Das bedeutet dann aber, dass kein wechselseitiger Dialog möglich ist, weil nicht sicher ist, ob man immer mit der selben Maschine verbunden ist. Anycast wird bspw. für Root-Nameserver benutzt. Hier gibt es nicht nur einen Root-Server, sondern in der Regel ganz viele davon, die auf der ganzen Welt verteilt sind. Aber alle haben die selbe Adresse. Ein Router kennt die Route zu einem von diesen Root-Servern und reicht das Anycast-Paket an diesen weiter. # WLAN-Authentifizierung ##### IEEE 802.1XIEEE 802.1x ist ein sicheres Authentifizierungsverfahren für Zugangskontrollen in lokalen Netzwerken (LAN). Im Zusammenhang mit IEEE 802.1x werden auch häufig EAP und RADIUS genannt.

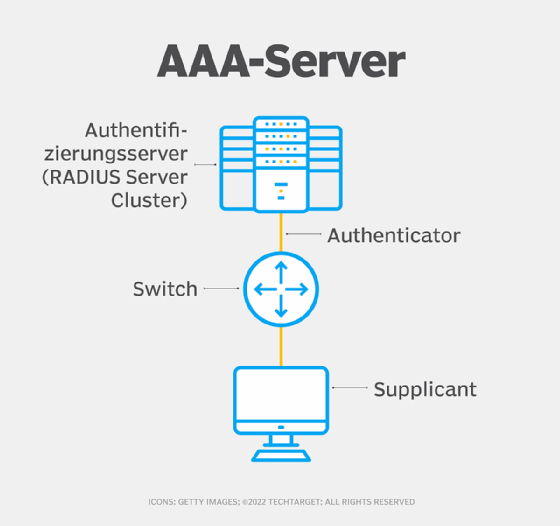

Der Standard definiert drei grundlegende Funktionskomponenten. Diese sind: 1. der Antragsteller (Supplicant): zum Beispiel ein Rechner in einem LAN oder WLAN 2. der Unterhändler (Authenticator): zum Beispiel ein LAN-Switch oder WLAN-Accesspoint 3. der Authentifizierungsserver (Authentication Server): zum Beispiel ein RADIUS-Server Ein Client, der Zugang zu einem LAN oder WLAN benötigt, wendet sich zunächst an den Unterhändler. Er sendet seine Anmeldedaten an einen Authenticator (zum Beispiel Switch oder WLAN-Accesspoint). Der Informationsaustausch findet per Extensible Authentication Protocol (**EAP**) statt. Der Authenticator nimmt die Anfrage entgegen und leitet die Anmeldeinformationen an den Authentication Server (zum Beispiel einen separaten **RADIUS**-Server) weiter. Der Authentication Server ist für die Benutzerverwaltung und -authentifizierung zuständig. Er prüft die erhaltenen Anmeldeinformationen und teilt das Ergebnis dem Authenticator mit. Dieser schaltet abhängig von der Prüfung der Anmeldedaten den logischen oder physischen Zugang zum lokalen Netzwerk (zum Beispiel einen Switch-Port) frei oder verweigert den Zugang. **Funktionen von .1x** - Zugangskontrolle - Authentifizierung, Autorisierung und Accounting (AAA) - Bandbreitenzuweisung (QoS) - Single Sign-on (SSO) ##### AAA-Server (Authentifizierung, Autorisierung und Accounting)„Authentication Authorization Accounting“, kurz AAA, steht für ein Sicherheitskonzept in dem die drei Hauptaufgaben Authentifizierung, Autorisierung und Accounting zusammengefasst sind. Mit AAA kann man die Zugangskontrolle in einem Netzwerk organisieren.

[](https://doku.stnd.io/uploads/images/gallery/2022-11/nWmHJTN1szy0FzFJ-image.png)